Обзор подготовлен

Оценка киберпреступлений как бизнес-рисков: динамика и результаты

Россия который год подряд признается рассадником мировой киберпреступности. Подобный "титул" присвоен ей и в 2011 году и будет, очевидно, относиться и к 2012 году. Присутствующие на местном рынке компании регулярно выступают с обращениями к бизнес-сообществу о необходимости элиминировать риски, но пока ситуация остается напряженной.

Основным изменением 2011-2012 годов в плане управления рисками, связанными с ИБ, является то, что у заказчика трансформировалось понимание того, что именно ему нужно сохранять. Если раньше компании защищали оборудование, то сейчас - информацию. Потеря информационного актива означает прямые убытки для бизнеса. Все больше руководителей это понимают. Следовательно, бизнес начинает интересоваться вопросом защиты информации, и уже с верхнего уровня идет управляющий сигнал в службу ИБ на тему качества и надежности. Вопросы такого рода, как "Сколько у нас конфиденциальных данных и какие потери мы понесем, если они уйдут конкуренту?" перестают быть экзотикой, но по-прежнему ставят в ступор многих ИБ-специалистов, не успевающих перестроиться и подготовиться к новым реалиям рынка.

Чудеса в решете

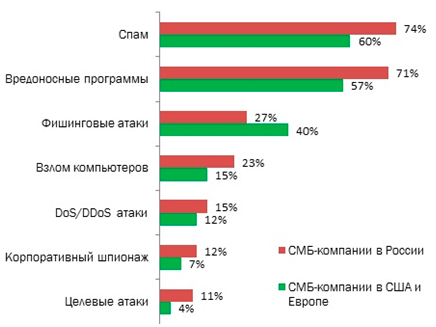

По данным «Лаборатории Касперского», 96% российских малых и средних предприятий регулярно становятся жертвами кибератак. Такие результаты были получены в ходе исследования, проводившегося в России и других странах мира среди ИТ-специалистов компаний, информационную сеть которых составляют менее 250 компьютеров. Как показало исследование, чаще всего российские малые и средние предприятия страдают от спама (74%) и вредоносных программ (71%), а именно — вирусов, червей и шпионского ПО. Четверть представителей этого сегмента бизнеса сталкивается с взломом компьютеров, 12% становятся объектами корпоративного шпионажа. Под ударом целевых и DDoS-атак за последний год побывали 11% и 15% организаций соответственно.

Тем временем, в США и Европе небольшие компании подвергаются подобным информационным угрозам значительно реже. 42% ИТ-специалистов малых компаний в России отмечают значительный рост количества кибератак за последний год. Основной трудностью, с которой сталкиваются небольшие организации при обеспечении информационной безопасности, является отсутствие достаточных ресурсов.

Типы киберугроз, с которыми сталкиваются СМБ-компании, 2012

Источник: Лаборатория Касперского, 2012

Острота проблемы незащищенности СМБ состоит в том, что малые и средние предприятия являются наиболее многочисленным сегментом российского бизнеса. Поэтому незащищенность таких компаний означает уязвимость экономики в целом.

С исследованием «Лаборатории Касперского» согласны и в Infowatch. По мнению специалистов компании, главными пользовательскими угрозами в 2012 являютсямошенничества с системами управления банковским счетом и платежными системами, которые установлены на компьютере пользователя;заражение вредоносными программами типа "агент ботнета" и последующее использование ресурсов компьютера злоумышленниками;привлечение пользователя к ответственности за нарушение авторских прав на программы и другой контент, который пользователь скачивает из Сети.Иные угрозы (например, утечки конфиденциальной информации) также сохраняют свою актуальность, но по размеру риска существенно отстают от трех перечисленных.

Крупные предприятиям и госорганам стоит опасаться еще одной важной угрозы с малой вероятностью реализации, но огромным потенциальным ущербом. Этокибервредительство со стороны иностранных государств - кибервойна, которая может как сопровождать войну обычную, так и вестись отдельно, при сохранении формального мира между странами.

Риск - дело неблагородное

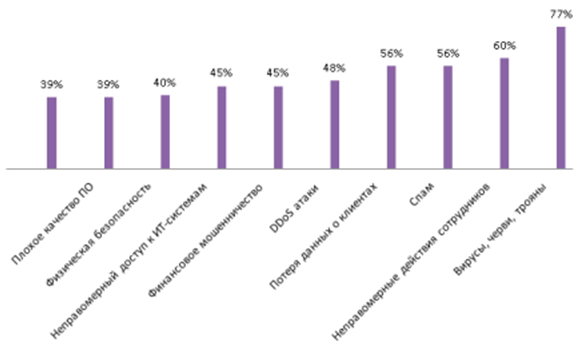

В целом почти все аналитики и эксперты считают, что наибольший урон современным организациямкак в России, так и в мире, приносят почтовый спам и распространение вирусов, DDoS-атаки, фишинг, черви, аномалии в протоколах. В дополнение к этому у корпоративных клиентов все чаще появляется потребность ограничивать и контролировать действия своих сотрудников в сети, например, блокировать сайты, содержащие нежелательный контент, ограничить доступ к социальным сетям, предотвратить возможные каналы утечек информации.

Популярность классов угроз ИБ, % от общего числа инцидентов

Источник: iSSP, 2012

Согласно статистике компании Symantec, в 2011 г. количество только заблокированных атак, совершенных с помощью вредоносного ПО, возросло на 81% и превысило 5,5 млрд. А количество уникальных кодов вредоносных программ достигло 403 млн, хотя в 2010 г. их было лишь 286 млн. Если говорить о веб-атаках, их стало больше на 36%, в результате ежедневно совершается более 4,5 тыс. атак в день.

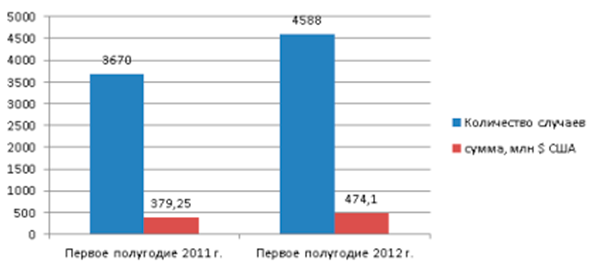

Еще один популярный вид угроз - хищения с банковских счетов организаций. Если за рубежом такие инциденты все же являются относительно малораспространенными, то в России ситуация остается критической.

Кражи со счетов организаций, Россия, млн долл.

Источник: Group IB, 2012

По данным Groub-IB, внешние угрозы в отношении корпоративных инфраструктур по-прежнему очень актуальны в связи с большим количеством атак на системы интернет-банкинга и инцидентов, связанных с хищением конфиденциальной информации. Например, возможность хищения денег с банковского счета зависит от получения злоумышленниками аутентификационных данных к системе дистанционного банковского обслуживания. Информация похищается внешними злоумышленниками, которые эксплуатируют уязвимости в периметре защиты организации. Таким образом, за первую половину 2012 г. компьютерным мошенникам удалось совершить 4588 хищений с банковских счетов российских компаний на общую сумму $474,1 млн.

Россия безнадежна

Мрачная статистика киберпреступлений в отношении российского бизнеса имеет под собой вполне объяснимую основу. Во многом злоумышленники пользуются неэффективностью или неадекватностью систем защиты на предприятиях, которые в случае нашей страны имеют высокую степень распределенности и слишком часто встречающийся фактор разобщенности ИТ-систем и разнородности ИТ-инфраструктуры. Так, создание системы информационной безопасности в классическом понимании ИБ-специалистов ассоциируется с организацией защиты периметра. Однако объединение нескольких локальных сетей всегда влечет за собой увеличение периметра – количественное и качественное. После такого объединения всегда появляются новые места, возможности и средства утечек информации.Однако для территориально распределенных компаний периметр становится скорее абстрактным понятием. Кроме разбросанных по разным регионам и даже странам офисов в сети современных организаций входят мобильные и домашние пользователи. Поэтому многие эксперты считают, что периметра больше как таковогонет. Сети охватывают большие пространства и для них актуальны лишь задачи обеспечения конфиденциальности и целостности трафика, а также защита офисов на шлюзах.

Параллельное становление нескольких региональных подразделений одной компании (например, в случае последующего слияния и поглощения (M&A) предполагает, что ИТ-инфраструктура каждого из них развивалась независимо друг от друга с применением различных технологий, в том числе в области информационной безопасности. Объединение таких офисов приведет к появлению проблем в организации централизованного управления разнородными продуктами. Последствием могут стать сложности при разграничении доступа в части коммуникаций. Объединение в единую сеть нескольких территориальных подразделений увеличивает количество точек соединения локальной сети с публичной сетью, что естественным образом повышает риск реализации несанкционированного доступа в единую сеть. В дополнение к этому появляется необходимость обеспечения защиты сразу по двум векторам – во время передачи данных между офисами по внешним каналам связи, а также при работе во внутренних сетях офисов, причем как со стороны используемых каналов связи, так и для обеспечения устойчивого функционирования самих каналов. Все это требует наличия комплексного подхода к защите от внешних и внутренних угроз, которого у российских пользователей практически не существует.

Бизнес недееспособен?

Эксперты знают, что лучше всех свои проблемы могут оценить только собственники бизнеса, а не консультанты или вендоры. Это связано с тем, что конфиденциальная информация, которую необходимо защитить, в рамках бизнес-процессов компании может быть представлена в совершенно разных форматах – текст, голос, графики и рисунки – и решения для ее защиты действительно должны быть комплексными. Более того, одних технических мер недостаточно и нужна серьезная экспертиза в сфере ИБ-консалтинга. Производители массовых продуктов, скорее всего предложат некое унифицированное решение на основе моновендорного подхода, что будет ошибкой: оно в теории сможет удовлетворить только малый бизнес и только типизированный, но крупную компанию с обилием различных ИТ-систем, включая и самописные, это не спасет. Такие компании не смогут «унифицироваться», перенести все процессы в облако, отказаться от Linux-систем в пользу единой платформы. То есть моновендорный подход тут неприменим - им нужна защита под их требования, с учетом их специфики. И любое, самое защищенное, но унифицированное решение, тут пока неприменимо. Для СМБ же компаний лучше всего будут работать узкозаточенные функциональные решения.

Вендоры понимают, что для решения дилеммы, придется разделить задачи «безопасника» и владельца информации. Безопасник будет контролировать систему в целом, реагировать на инциденты, задавать общие правила, а владелец или тот же директор по продажам, сможет управлять критически важной для него информацией, допустим, давать права на чтение, редактирование, распространение отдельных документов, циркулирующих в его бизнес-процессах.

Былое и думы

Оценка киберугроз вместе с тем до сих пор носит условный характер. Как бы кропотливо и тщательно ИТ-специалисты или консультанты ни готовили выборку, руководство компании всегда может сказать, что она неправильна и неприменима к данной проблеме. Так, если взять на вооружение выкладки ИБ-теоретиков и перемножить элементы рисков, а потом получившуюся цифру донести до руководства, то гарантированно можно получить предложение все пересчитать заново, причем в виде уравнения с несколькими неизвестными. Все дело в сложности ИТ-инфраструктуры каждой компании, динамике изменений ее самой и спектра окружающих ее угроз, а еще и в требованиях нормативных актов. Так, например, для банковской сферы сумма в 10% от уровня покрытия операционного риска оптимальна и с точки зрения безопасников, и с точки зрения экономистов банка, оптимизирующих величины резервы банков.

Вместе с тем, существуют и альтернативные точки зрения. Так, являясь по сути «технарями», представители служб безопасности иногда упускают из виду экономическую эффективность тех или иных ИБ-средств, не обращая внимания на малозатратные, но не менее надежные средства.Все дело в том, что ИБ – это лишь часть общего контура персональной, экономической и государственной безопасности. Она - их подсистема, причем самая дорогостоящая, часто на первый взгляд – затратная. Впогоней за ней компании позабыли о людях и современных методах работы с ними.

Давая предварительную оценку данным 2012 г., аналитики Symantec ожидают увеличения количества и сложности целевых атак. Используемые технологии и эксплойты станут доступны для массовых атак не столь высокого уровня сложности, а вирусописатели намного активнее будут использовать социальные сети для распространения вредоносных программ, что требует от компаний любого масштаба повышенного контроля периметра сети.

Михаил Демидов, Анатолий Ковалевский