Обзор подготовлен

Организационная составляющая ИБ: институт аудита и консалтинга

Информационная безопасность – это та отрасль информационных технологий, в которой постоянно происходит классическое «соревнование брони и снаряда». Появление новых угроз приводит к выпуску более совершенных средств борьбы с ними, что, в свою очередь, влечет за собой более серьезные угрозы. Поскольку абсолютной защиты от угроз информационной безопасности пока что не придумано, эта гонка продлится еще долго.

В последние годы вопросы обеспечения информационной безопасности стали насущными для всех, включая домашних пользователей. Всеобщее распространение интернета, перенос приложений и данных в облака, сквозная автоматизация разнообразных видов деятельности делают нашу повседневную жизнь комфортнее, но и уязвимее. Чем больше устройств, которыми мы пользуемся, имеет выход в Сеть, и чем более эти устройства взаимодействуют между собой, тем больше точек уязвимости имеет вся система в целом. В части прогноза катастроф, как всегда, нет равных Голливуду. В «Крепком орешке 4» хакеры взламывают системы жизнеобеспечения города, погружая его в хаос. В реальной жизни это маловероятно, но несанкционированный доступ в сети государственных учреждений или бизнес-структур способен принести много проблем.

Для того, чтобы функционировать эффективно, система информационной безопасности любого предприятия должна соответствовать уровню существующих угроз, а лучше – опережать его. Обновлением антивирусных баз здесь не обойтись, хотя это и немаловажно. Поскольку изменяется не только количество, но и качество угроз ИБ, система должна регулярно проходить проверки на уровень своей прочности. Собственно, регулярный аудит - это нормальный элемент жизненного цикла любого бизнес-процесса, а обеспечение информационной безопасности бизнеса – один из ключевых процессов.

Аудит информационной безопасности, как и любого другого процесса, имеет своей первоочередной задачей оценку состояния системы ИБ, анализ существующих и потенциальных рисков и угроз и предложение путей дальнейшего развития системы. Как уже отмечалось выше, обеспечение информационной безопасности бизнеса – такой же бизнес-процесс, как и другие, и имеет схожий жизненный цикл. В целом, развитие и эволюция процесса выглядят так: плановый аудит – анализ – модификация – функционирование – плановый аудит…

Прежде чем разбирать этапы этого цикла, надо отметить, что обычно используется термин «Аудит и консалтинг ИБ». Слово «консалтинг», изрядно скомпрометированное в бизнес-среде «продажей за большие деньги информации, которая и так есть под рукой», употребляется здесь не случайно. Информационная безопасность стала сложной и критичной для бизнеса отраслью, и держать свою команду, полностью поддерживающую всю систему ИБ, становится нерентабельно. Как правило, для аудитов и проверок привлекаются компании, специализирующиеся именно на этой деятельности. Кроме гарантий качества выполняемых работ, привлечение внешних специалистов имеет еще два преимущества: «незамыленный» взгляд и минимизацию риска утечек информации.

Аудит – сознанная необходимость?

Аудит ИБ – это наиболее востребованная и самая распространенная услуга по консалтингу в области информационной безопасности. Основной задачей проекта по аудиту ИБ является определение уровня информационной безопасности предприятия, т.е. уровня его уязвимости. Наибольшую угрозу для бизнеса представляют утечки коммерческой информации, происходящие как от инсайдеров, так и от внешних проникновений. В последние годы, в связи с увеличением количества мобильных устройств, эти риски многократно возросли, и им уделяется особое внимание.

Для более глубокой оценки состояния информационной безопасности предприятия проводится детальный анализ рисков ИБ. Именно этот анализ позволяет вывести систему ИБ на более высокий уровень. Такой анализ наиболее эффективен в компаниях, в которых уже поставлен процесс анализа операционных рисков. В этом случае анализ рисков ИБ рассматривается как отдельный проект в рамках управления рисками.

«В основе менеджмента ИБ лежит риско-ориентированная модель, т.е. прежде чем приступить к процессу или в процессе обеспечения информационной безопасности мы проводим оценку рисков, и при появлении новых учитываем и обрабатываем, - рассказывает Дмитрий Соболев, директор департамента информационной безопасности «Энвижн Груп». - Аналогичный подход используется и в отношении технических новинок. Используя процессный подход, специалисты по ИБ анализируют условия эксплуатации и делают вывод о том, насколько то или иное устройство соответствует требованиям ИБ. То есть, менеджмент информационной безопасности всегда готов к тому, что все вокруг меняется».

Как правило, на первом этапе анализа рисков ИБ консультанты знакомятся с организационно-распорядительными документами по информационной безопасности, проводят интервью с высшим руководством, с руководителями ключевых направлений и обеспечивающих подразделений для оценки общего состояния процессов обеспечения ИБ и их соответствия бизнес-целям заказчика.

При проведении анализа рассматриваются основные бизнес-процессы как наиболее подверженные рискам: продажи, подготовка и планирование финансовой отчетности, упралвение проектами, производство, управление персоналом и т.п.

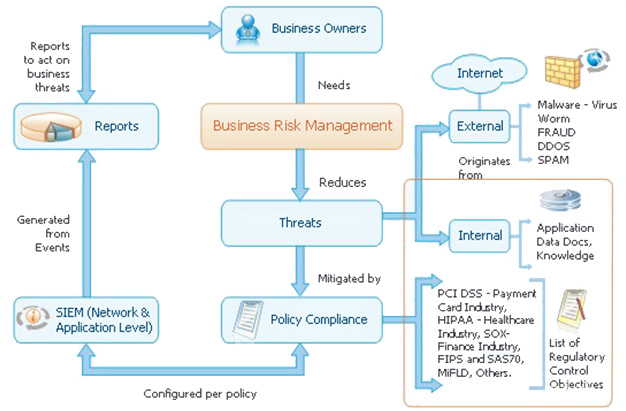

Цикл менеджемента ИБ

Источник: Cybage, 2011

Работы по аудиту ИБ и анализу рисков состоят из нескольких этапов, описанных ниже.

Идентификация рисков. На этом этапе специалисты, проводящие аудит, определяют перечень существующих угроз, уязвимости в системе информационной безопасности, которые могут привести к реализации этих угроз, и размер потенциального ущерба.

Оценка выявленных рисков является ключевым моментом аудита ИБ и включает в себя определение уровня критичности рисков, и детальный анализ возможного ущерба от этих рисков.

Определение мер противодействия рискам – заключительный этап аудита системы информационной безопасности. На этом этапе составляется перечень тех мер по обеспечению безопасности, которые требуется предпринять для того, чтобы выявленные на предыдущих этапах уязвимости риски не нанесли ущерба бизнесу.

Актуальные риски и как с ними бороться

Несмотря на то, что каждый бизнес имеет собственную специфику, существует общий для всех перечень рисков ИБ, которые необходимо учитывать при разработке стратегии. Не секрет, что на первом месте в нем неизменно находятся инсайдеры – сотрудники компании, которые, по злому умыслу или по разгильдяйству, способствовали тому, что закрытая коммерческая информация стала доступна конкурентам. С каждым годом все более актуальными становятся риски, связанные с широким использованием мобильных устройств.

«Что касается инсайдеров, то, действительно, они вносят большой вклад в нарушение политики информационной безопасности. По мнению многих экспертов отрасли, 80% угроз связано с внутренним нарушителем, и только 20% - с внешним. Причем, под инсайдером понимается не сотрудник компании, который нарушил какую-то политику, а человек, который выполнял свои функции, имея определенные права доступа к информации, легально получил доступ к этой информации, а потом ее разгласил», - уточняет Дмитрий Соболев.

«Для бизнеса, по-прежнему, наиболее серьезными являются угрозы, исходящие от инсайдеров и случайных утечек. Эти угрозы связаны с накоплением электронных ресурсов в офисах коммерческих структур и ростом рисков их похищения, - продолжает Егор Кожемяка, директор Центра защиты информации компании «Конфидент». - Размытие периметра защиты и рост числа мобильных устройств – смартфонов и планшетов – также никто не отменял. К сожалению, риски, связанные с накоплением электронных ресурсов и повышением мобильности доступа к ним, осознаются труднее, чем преимущества».

«Проблем много, среди них разнообразие и быстрая эволюция мобильных устройств, необходимость принудительного внедрения специального ПО в личные мобильные устройства сотрудников, более высокие риски утраты или кражи таких устройств», - говорит Сергей Шерстобитов, генеральный директор компании «Информзащита».

Среди относительно новых рисков опрошенные CNews эксперты отметили и связанные со все более широким распространением облачных вычислений. «Подходы к защите облаков, конечно же, существенно отличаются, поэтому привычные штампы здесь не работают, что и вызывает опасения у заказчиков. В облаке исчезает понятие привычного всем периметра защиты, а фокус защиты смещается на обеспечение безопасности самих данных, - продолжает Сергей Шерстобитов. - А решения для обеспечения безопасности облаков, на самом деле, уже есть».

К сожалению, по сложившейся традиции, российские компании не торопятся приглашать стороннюю организацию для проведения аудита ИБ и построения политики информационной безопасности, а довольствуются внедрением отдельных решений. «Современные подходы к построению систем ИБ на основе процессного подхода остаются пока не реализованными», - сетует Егор Кожемяка.

Возможно, в ближайшее время положение начнет меняться к лучшему – ведь постоянно расширяющий спектр технологических решений требует все больше числа ИБ-специалистов, причем, имеющих очень высокую квалификацию. Достаточно ли их на рынке? И по карману ли большинству компаний их содержание?

«Идеальный заказчик – это компания, где информационной безопасностью занимается менеджер, а не инженер. Это люди, которые оптимизируют затраты своей компании на информационную безопасность за счет того, что выстраивают правильные отношения с бизнесом. Они готовы отдавать те или иные аспекты информационной безопасности на аутсорсинг. Они современны и понимают, как правильно организовать менеджмент информационной безопасности компании», - говорит Дмитрий Соболев.

«Коллеги, хватит заниматься покупкой многочисленных продуктов, давайте займемся внедрением процессов», - призывает он.

Антон Хавторин, Наталья Рудычева

CNews: Какие изменения вы отмечаете за последнее время на рынке ИБ - в мире и в России?

Егор Кожемяка: В целом, я бы охарактеризовал 2011 год как период «стабильного развития». Рынок растет без глобальных всплесков и сверхновых трендов. По-прежнему мировые и российские векторы развития рынка несколько разнонаправлены – мир «витает в облаках», в России пока больше говорят об этом. Структура долей секторов «Услуги»-«ПО»-«Оборудование» для России и мира также различна, но в России доля услуг постепенно растет.

Самой актуальной темой у нас в стране по-прежнему является приведение информационных систем в соответствие 152-ФЗ. При этом, за последние несколько лет доля проектов по защите ИСПДн выросла кардинально и занимает, очевидно, лидирующие позиции. Международные стандарты, анализ рисков для России сейчас вторичны, если только не требуются в определенных отраслях, например, PCI DSS для платежных систем.

Зато многие иностранные производители не только осознали необходимость сертификации продукции по требованиям безопасности в России, но активно стали проходить данную процедуру соответствия.