Обзор подготовлен

Как сориентироваться на рынке систем DLP

Руководителям служб безопасности предприятий, готовящихся к обеспечению защиты корпоративной информации от утечек, важно оценить, какими будут через 3-5 лет специализированные системы защиты, называемые сегодня DLP (Data Loss/Leak Prevention). Такая оценка позволит вложиться именно в те технологии, которые найдут применение и в будущем.

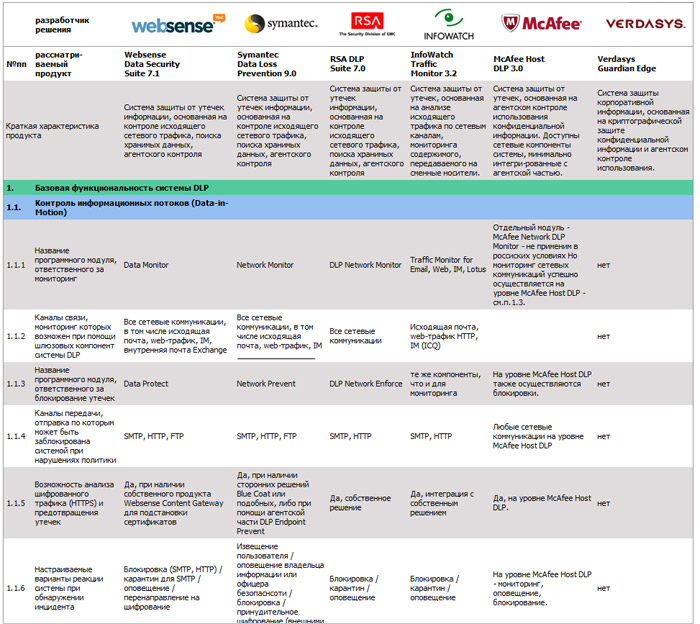

В классическом понимании DLP-решение призвано анализировать информацию и выполнять с ней определенные действия (мониторинг, блокирование, перемещение в карантин) в зависимости от обнаруженного содержания. В единую консоль управления системой DLP объединяются события из трех областей: Data-in-Motion (данные, передаваемые по сетевым каналам электронной почты, интернета); Data-at-Rest (статично хранимые данные на серверах и рабочих станциях); Data-in-Use (данные, обрабатываемые на конечных рабочих местах, - подразумевается контроль при помощи агентских программ, устанавливаемых на рабочие станции).

Функциональность DLP-систем

Источник: Leta, 2009

Продукты, наиболее точно соответствующие такому профилю решения, заслужили высшей оценки в исследовании Gartner (Gartner Magic Quadrant for Content-Aware Data Loss Prevention, июнь 2009). Победителями в 2009 году стали разработки компаний Symantec, Websense, RSA Security/EMC.

Подходы, применяемые в DLP, и сам термин "Data Loss Prevention" часто критикуют. Отмечается, что решения в области "предотвращения утечек" не способны в прямом смысле предотвратить их все, а рассчитаны в первую очередь на контроль действий незлонамерянного сотрудника. Добавляется, что не все решения DLP сами по себе обеспечивают криптографическую защиту данных (требующуюся как раз в первую очередь). Указывается, что при установке агентской части DLP на рабочие станции появляется еще одно приложение, воздействующее на ресурсы рабочей станции.

Помимо этого, подчеркивается, что, несмотря на кажущуюся простоту подхода к управлению едиными политиками в DLP, требуется определенная организационная подготовка к внедрению системы. Каждый разработчик DLP (как и любой другой сложной информационной системы) применяет свои собственные методы детектирования, свой интерфейс, свои форматы хранения протоколов, что не обеспечивает желательного уровня интероперабельности между разработками разных вендоров. И, в конце концов, стоимость внедрения полного набора всех компонентов DLP-системы достаточно высока.

Несмотря на заслуженную критику, продажи систем DLP продолжали расти даже несмотря на кризисное состояние экономики. Эта технология становится не только все более узнаваемой, но и востребованной заказчиками. Все чаще звучат требования к системе защиты от внутренних угроз, которые все теснее перекликаются с характеристиками самих DLP.

Примеры удачных инноваций и идей на рынке средств защиты от утечек

| № | Разработка компании | Содержание основной идеи, которая была реализована |

| 1 | Vontu (поглощена компанией Symantec) | Подход к защите от утечек "Необходим объединенный контроль в областях Data-in-Motion, Data-at-Rest, Data-in-Use", ставший классическим для DLP-систем. |

| 2 | RSA Security | Подход "Необходимо заручится поддержкой другой великой компании и сделать вместе с ней нечто замечательное" привел к интеграции DLP-систем и систем ERM (Enterprise Rights Management) |

| 3 | PortAuthority (поглощена Websense) | Подход "Точный метод детектирования – главный секрет успешной DLP-системы" |

| 4 | McAfee | Разработчик инвестирует во взаимодополняющие системы защиты от утечек (в том числе агентское DLP от Onigma, систему шифрования от SafeBoot, шлюзовое DLP от Reconnex) и выполняет интеграцию между ними. |

| 5 | BitArmor | "Сегодняшней агентской части DLP-системы недостаточно для обеспечения защиты от утечек с рабочей станции. Надо дополнять DLP, как минимум, криптографической защитой и контролем подключаемых устройств" |

| 6 | Verdasys | "Агент на рабочей станции - это альфа и омега безопасности корпоративной информации" Verdasys предлагает заменить термин DLP на EIP (Enterprise Information Protection) |

| 7 | Reconnex (поглощена McAfee) | "Заказчик не знает, что ему надо защищать. Система DLP в первую очередь должна помочь классифицировать ресурсы" |

| 8 | InfoWatch | "В системе защиты от утечек прежде всего нужен полноценный архив инцидентов с полнотекстовым поиском". |

| 9 | Perimetrix | "Защита информации – это тотальная задача, которую невозможно покрыть внедрением обычной DLP-системы" |

| 10 | SearchInform | "Заказчик должен иметь возможность анализировать любой источник исходящей информации. Блокировать что-либо противопоказано" |

Источник: Leta, 2009

Учитывая потребности текущих и потенциальных заказчиков, разработчики систем DLP вносят в свои решения определенные нововведения, которые дополняют существующие возможности продуктов. Разработчики стремятся учесть общие требования информационной безопасности и пожелания своих заказчиков. Так, в ближайшие годы системы защиты от утечек, видимо, будут интегрированы с системами шифрования (в зависимости от содержания) данных "на лету".

Специализированные системы DLP в России

| №пп | Название системы | Текущий номер версии | Краткие характеристики |

| 1 | InfoWatch Traffic Monitor | 3.2 | Система защиты от утечек, основанная на анализе исходящего трафика по сетевым каналам, мониторинга содержимого, передаваемого на сменные носители. |

| 2 | Websense Data Security Suite | 7.1.2 | Система защиты от утечек информации, основанная на контроле исходящего сетевого трафика, поиска хранимых данных, агентском контроле |

| 3 | Symantec Data Loss Prevention | 9.0 | Система защиты от утечек информации, основанная на контроле исходящего сетевого трафика, поиска хранимых данных, агентском контроле |

| 4 | McAfee Host DLP | 3.0 | Система защиты от утечек, основанная на агентском контроле использования конфиденциальной информации. Доступны сетевые компоненты системы, минимально интегрированные с агентской частью. |

| 5 | Trend Micro LeakProof | 5.0 | Система защиты от утечек, основанная на агентском контроле использования конфиденциальной информации. |

| 6 | RSA DLP Suite | 7.0 | Система защиты от утечек информации, основанная на контроле исходящего сетевого трафика, поиска хранимых данных, агентском контроле |

| 7 | Verdasys Digital Guardian | n/a | Система защиты корпоративной информации, основанная на криптографической защите конфиденциальной информации и агентском контроле использования. |

Источник: Leta, 2009

На российском рынке к началу 2009 года появился вполне представительный набор решений класса DLP, способный удовлетворить требованиям самых взыскательных заказчиков.

Решения смежного с DLP функционала, доступные на российском рынке

| №пп | Разработчик | Решение | Краткие характеристики |

| 1 | "Инфосистемы Джет" | "Дозор Джет" | Система мониторинга и архивирования корреспонденции с возможностями блокирования в зависимости от содержания. Решение распространено на крупных отечественных предприятиях. |

| 2 | SecurIT | Zgate | Система мониторинга и архивирования электронной почты |

| 3 | SearchInform | "Контур Безопасности" | Решение для мониторинга передачи информации по широкому набору каналов (электронная почта, web, ICQ, Skype, сменные носители). |

| 4 | "Технологии Корпоративной Безопасности" | "ТКБ Мониторинг" | Решение для небольших компаний по мониторингу использования сотрудниками корпоративной информации (по ключевым словам), web-ресурсов и учета рабочего времени. |

Источник: Leta, 2009

Помимо специализированных DLP, на российском рынке доступны и технические решения смежной функциональности, также обеспечивающие защиту корпоративной информации от утечек. Среди них решения DLP выделяются тем, что объединяют управление инцидентами утечки информации по всем возможным каналам ее передачи в единой, хорошо проработанной, среде.

Николай Зенин

CNews: Какие еще решения, на ваш взгляд, необходимы для повышения эффективности управления доступом к информационным ресурсам?

Дмитрий Породин: Современные системы ИБ не могут эффективно функционировать без централизованного управления учетными записями и правами пользователей. В гетерогенных корпоративных сетях содержится множество различных операционных систем, служб сетевых каталогов, систем управления базами данных, приложений и пр. Каждая из них содержит собственную базу учетных записей пользователей и механизмы управления правами и привилегиями. Без использования дополнительных средств управления пользователями и их правами неизбежны инциденты с несанкционированным доступом к конфиденциальной информации, т. к. при увольнении сотрудника зачастую остаются незаблокированными его учетные записи в критичных информационных системах, а пользователи перед уходом в отпуск передают коллегам свои пароли.