Обзор подготовлен

При поддержке

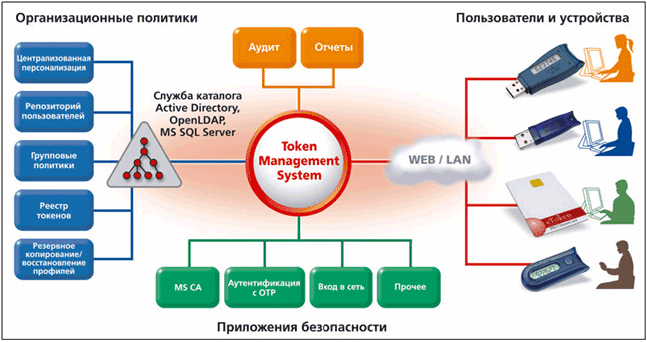

TMS управляет жизненным циклом токенов

Мало-помалу связка «логин – пароль» уходит в прошлое. Во-первых, растет число независимых приложений, куда нужен доступ. А, во-вторых, слишком дорого стали обходиться «бесплатные» пароли, как корпорациям, так и домашним пользователям. Один из вариантов решения проблемы – использование смарт-карт и токенов. Однако здесь не обойтись без системы управления их жизненным циклом, связанной с пользователями, корпоративными политиками и приложениями безопасности - TMS (Token Management System).

В ходе общения на выставках, конференциях, при проведении выездных мероприятий в регионах, а так же во время телефонных консультаций и переписки по электронной почте часто можно услышать такие формулировки, как «флэшка для доступа», «смарт-карта для аутентификации», реже «токен». Однако довольно часто говорящие не совсем представляют себе, что такое токен, какая связь между ним и смарт-картой и как оба эти средства соотносятся с понятием аутентификации. Попробуем прояснить эти моменты. Начнём со смарт-карт.

Говоря официальным языком, смарт-карта представляет собой специализированную микросхему (ICC, integrated circuit(s) card - карта с интегрированными электронными схемами), содержащую микропроцессор и операционную систему, управляющую работой микропроцессора. Операционная система смарт-карты и загруженные в неё приложения определяют функционал самой карты. Зачастую можно отформатировать, например, смарт-карту какого-либо другого западного вендора и «превратить» её тем самым в полнофункциональную смарт-карту eToken с тем же функционалом. Ведь именно в процессе форматирования на смарт-карту записывается то самое специализированное «программное обеспечение» (ПО).

К смарт-картам и токенам придется привыкать

Одним из ключевых преимуществ использования смарт-карт, которое определяется этим самым ПО, является возможность обеспечения строгой аутентификации пользователя при доступе к тем или иным информационным ресурсам.

Если говорить о западном рынке, то использование смарт-карт для аутентификации там стало давно привычным явлением, но смарт-карт именно в классическом форм-факторе согласно ISO 7816. Этот стандарт определяет геометрические размеры (как у классической банковской пластиковой карты) и местоположение чипа. Для подключения к компьютеру такая смарт-карта требует наличия считывателя или, как его ещё называют, карт-ридера. При всём удобстве (на карточку можно поместить фотографию сотрудника, её можно носить в бумажнике и т.д.) такой форм-фактор на практике оказывается менее удобным, чем USB-ключ.

Компания Aladdin, разработчик eToken, была первой (данное первенство подтверждено соответствующим патентом), кто поместил чип смарт-карты в компактный корпус USB-ключа. В дальнейшем лицензию на право производства устройств, аналогичных eToken, купили ряд зарубежных компаний. Похожие устройства российского производства по-прежнему являются микроконтроллерами.

По сути, USB-ключ eToken – это небольшой USB карт-ридер с вставленной в него смарт-картой. К слову, с точки зрения операционной системы eToken и определяется как «виртуальный считыватель» и, собственно, сама смарт-карта. В Россию технология строгой двухфакторной аутентификации пришла позже, когда на рынке уже были USB-ключи. И в нашей стране выбор был сделан именно в их пользу. На сегодняшний день подавляющее большинство (экспертно - более 80% рынка) внедрений средств строгой двухфакторной аутентификации – это именно USB-ключи.

Согласно сложившейся терминологии и смарт-карты, и USB-ключи с чипом смарт-карты, а так же любое другое персональное средство аутентификации пользователя, принято называть токеном (от английского token – метка, жетон).

Токены успешно используются в различных областях: от систем накопительных скидок до кредитных и дебетовых карт, студенческих билетов, телефонов стандарта GSM (знакомая всем SIM-карта, по сути та же смарт-карта, только без лишнего пластика и со специальным ПО), проездных билетов.

Поскольку смарт-карты изначально разрабатывались с учётом требований обеспечения безопасности хранящихся и обрабатываемых данных, они нашли широкое применение для решения задач обеспечения информационной безопасности. Основные направления использования смарт-карт для решения задач в области ИБ - двухфакторная аутентификация пользователей, хранение ключевой информации и выполнение криптографических операций в доверенной среде.

Бесплатно в ИБ можно только заразить компьютер

Если взять аудиторию любого мероприятия посвящённого информационным технологиям (ИТ) или конкретно информационной безопасности (ИБ) и задать простой вопрос: «Кто из Вас использует пароли – поднимите, пожалуйста, руки?» Реакция зала вполне закономерна – руки поднимут все. Звучит следующий вопрос: «А кто знает, что использование паролей небезопасно?». Зал реагирует более эмоционально, но результат тот же.

Вне зависимости от статуса в системах информационного обмена (пользователь, администратор, владелец), люди прекрасно понимают, что использование паролей – это прошлый век. Но при этом они не спешат от них отказываться, так как главное преимущество паролей заключается в их бесплатности.

Однако бесплатность эта - мнимая. Рассмотрим простой пример. У одного из знакомых автора «угнали аську».Для аутентификации своих пользователей один из самых популярный сервисов обмена короткими сообщениями использует устаревший метод аутентификации по паролю. В интернете одно время «гулял» ролик, в котором показывалось, как можно подобрать пароль для ICQ. Ведь пользователь этот пароль должен помнить, а запоминание случайной последовательности из даже 8 символов – задача не такая уж простая. Вот почему пароли обычно либо примитивны, либо логичны, а значит, их подбор вовсе не так уж сложен. В упомянутом ролике пароль при помощи пары специализированных утилит подбирался за несколько минут.

Трудно сказать, сколько времени ушло на подбор пароля моего знакомого, но факт нанесённого ущерба на лицо. Конечно, ущерб этот скорее моральный, но если бы речь шла о пароле от другого решения, например, бизнес-приложения, то можно было бы говорить и о материальном ущербе. База данных клиентов, защищённая «бесплатным» паролем стоит вполне реальных денег.

Стоит заметить, что на практике среднестатистическому пользователю приходится использовать от трёх до десяти паролей. И это только для служебных приложений. А ведь дополнительно есть та же ICQ, почтовый сервис, архивы с конфиденциальной информацией и прочие приложения, используемые пользователем в личных целях. В свете этого совершенно очевидным кажется тот факт, что для разнородных систем используются одни и те же пароли, а сами пароли достаточно просты и легко подбираются атакой «по словарю».

При таком положении дел вариант использования смарт-карт для аутентификации пользователей в различных приложениях представляется приемлемым вариантом повышения безопасности. Пользователь помнит один единственный пароль (пин-код) от смарт-карты, а все остальные пароли (длинные и сложные) хранятся в надёжно защищённой памяти смарт-карты (токена).

К тому же с каждым днём растёт число PKI-приложений (PKI – Public Key Infrastructure - Инфраструктура Открытых Ключей), в которых для аутентификации пользователей используются цифровые сертификаты и закрытые ключи. Для таких приложений смарт-карты выступают не только как безопасные хранилища секретной информации, но и как активные устройства, аппаратно выполняющие криптографические операции.

Как заставить сисадмина полюбить TMS?

Есть и другие области применения токенов – электронная цифровая подпись (ЭЦП) в системах документооборота, шифрование данных, а также обеспечение безопасного, в том числе и удалённого доступа к информационным ресурсам, что особенно важно для крупных компаний.

На сегодняшний день при всей очевидной безопасности применения токенов количество людей, использующих их для личных целей, довольно незначительно. Всё же фактор бесплатности паролей по сравнению с вполне конкретной стоимостью аппаратного устройства и соответствующего программного обеспечения (пара тысяч рублей) является существенным ограничением. Тем не менее в масштабах организации такие затраты вполне приемлемы, особенно для подразделений, в которых безопасность является критичной для бизнеса.

Крупные организации финансового сектора, телекоммуникационные компании, а вслед за ними и все остальные, вплоть до компаний малого бизнеса, постепенно приходят к пониманию необходимости использования средств строгой аутентификации пользователей.

Как и в случае использования любой другой технологии ИБ, внедрение токенов для аутентификации пользователей приносит помимо повышения безопасности дополнительные сложности. Ведь появление нового субъекта информационной инфраструктуры требует дополнительных действий со стороны администратора.

Типовыми сценариями, отнимающими дорогостоящее время системных администраторов, становятся: сброс забытого пин-кода токена, замена повреждённого/утраченного или выдача временного взамен утраченного устройства, обновление информации на токене при повышении/переводе сотрудника для получения доступа к другим информационным системам, приостановление действия токена на период отпуска, а также отзыв токена при увольнении сотрудника и пр.

В компаниях со значительным штатом, территориально разветвлённой структурой, текучкой кадров и большим количеством приложений задача становиться непосильной даже существенно увеличенному штату администраторов.

При количестве пользователей от 100 и выше затраты на сопровождение средств аутентификации в масштабах компании становятся сравнимыми со стоимостью владения централизованной системой управления жизненным циклом ключей и смарт-карт (Token Management System - TMS). При большем же числе сотрудников внедрение подобных систем позволяет компании экономить существенные деньги.

«Можно быть уверенным только в двух вещах: существовании вселенной и человеческой глупости»

В своей книге известный в прошлом хакер Кевин Митник пишет: «Это естественно – стремиться к абсолютной безопасности, но это желание заставляет многих людей соглашаться с ложным чувством защищённости. Рассмотрим ответственного и любящего отца семейства, у которого есть Medico – надёжный замок в парадной двери, который ограждает его жену и детей, и его дом. Сейчас он спокоен, так как сделал свою семью гораздо более защищённой от вторжений. Но как насчёт грабителя, который разбивает окно или взламывает код у замка на двери гаража? Тогда нужно установить охранную систему? Неплохо, но всё же недостаточно. Независимо от того, насколько дороги замки, домовладелец остаётся уязвим. Почему? Потому что человеческий фактор - самое слабое звено любой системы безопасности.

Безопасность слишком часто - просто иллюзия и иногда иллюзия может быть даже хуже легковерия, наивности или невежества. Самый знаменитый в мире учёный 20 века Альберт Эйнштейн говорил: «Можно быть уверенным только в двух вещах: существовании вселенной и человеческой глупости, и я не совсем уверен насчёт первой». В конце концов, атаки социальных инженеров успешны, когда люди глупы или, гораздо чаще, просто не осведомлены о хороших мерах безопасности.

Аналогично нашему домовладельцу, многие профессионалы в информационных технологиях придерживаются неправильных представлений, будто они сделали свои компании в значительной степени неуязвимыми к атакам. Только потому, что они используют стандартные продукты по безопасности: файрволлы, системы для обнаружения вторжений (IDS) или серьёзные устройства для аутентификации, такие как смарт-карты или токены. Любой, кто думает, что одни только эти продукты предоставляют достаточную защиту, соглашается на иллюзию защиты. Это как жить в мире фантазий – неизбежно, рано или поздно он столкнётся с инцидентом, связанным с безопасностью».

Как заметил консультант по безопасности Брюс Шнайер: «Безопасность – это не продукт, это процесс». Кроме того, безопасность – это не технологическая проблема, это проблема людей и управления. Пока разработчики непрерывно изобретают всё лучшие и лучшие технологии защиты, делая всё более трудным возможность использовать технические уязвимости, атакующие всё чаще используют человеческий фактор. Зачастую очень просто взломать человеческий файрволл, все затраты не превышают стоимости одного телефонного звонка и атакующий подвержен минимальному риску»

Но нужно отдавать себе отчет в том, что внедрение смарт-карт или других средств аутентификации пользователей само по себе не позволяет повысить безопасность системы. Одновременно с внедрением аппаратных средств аутентификации необходимо принятие политик безопасности, определяющих регламенты и правила использования этих средств.

Одной из основных причин сложностей внедрения систем ИБ является неполное осознание на первоначальном этапе заказчиком и, зачастую, исполнителем работ того факта, что это процесс не столько технологический, сколько организационный.

Для того чтобы правила выполнялись, нужен контролирующий механизм, который «следил» бы за правильностью применения политик безопасности. Для средств аутентификации эту роль выполняют системы класса Token Management System (TMS).

Система класса TMS

Источник: Aladdin. 2007

Как видно, применение метода строгой аутентификации при помощи токенов ставит задачу распространения токенов и управления их жизненным циклом в рамках организации. Для успешного применения этого метода организации необходимо связать токены с пользователями, корпоративными политиками и приложениями безопасности. Без подобной системы TMS обеспечение таких связей может оказаться чрезвычайно сложным и длительным, что в итоге приведёт к большим затратам на внедрение и росту вероятности возникновения ошибок.

А не достаточно ли одного лишь PKI?

Система управления токенами предоставляет всесторонние возможности управления средствами аутентификации. А также связанными с ними решениями по безопасности на протяжении всего жизненного цикла, от выпуска до аннулирования устройств. Для упрощения этих действий система управления TMS предоставляет набор инструментов управления для администратора и пользователей.

Пока пользователи работают в организации, от присоединения к организации до роста в ней и, в конце концов, к уходу, токены, которыми они пользуются, должны управляться таким образом, чтобы соответствовать их изменяющимся нуждам и полномочиям.

При регистрации токен «связывается» с конкретным пользователем. Эти средства регистрируется в системе в соответствии с ролью пользователя в организации и корпоративными политиками безопасности. Реквизиты пользователя и настройки по мере необходимости обновляются. Пользователь самостоятельно осуществляет поддержку токена (например, смену пин-кода). При утере или повреждении устройства реквизиты либо аннулируются, либо восстанавливаются, если это возможно. При аннулировании назначение токена пользователю отменяется. Реквизиты пользователя автоматически удаляются.

Так как токены выдаются пользователям, система управления позволяет организации создавать и обновлять записи о физическом списке средств аутентификации во время их выпуска. В идеале, выпуск токенов может производиться как на месте, так и удаленно, что еще больше увеличивает возможности организации, расширяя физические границы офиса.

Каждое устройство должно быть назначено конкретному пользователю и подготовлено для него. В процессе регистрации в память токена загружаются пользовательские данные, цифровые сертификаты и пароли. При этом токен защищается индивидуальным пин-кодом, известным лишь пользователю, для которого он предназначен.

Система управления может облегчить регистрацию путем автоматического создания и сохранения необходимых реквизитов пользователя, основанных на правах доступа конкретного пользователя в соответствии с политикой организации. Например, в организации, использующей инфраструктуру открытых ключей (Public Key Infrastructure, PKI), авторизованные пользователи могут автоматически создавать запросы на получение сертификата и генерировать ключи PKI средствами самих токенов в процессе регистрации.

Системы управления, включающие возможность самостоятельной регистрации пользователей, обеспечивают большую эффективность, устраняя необходимость вмешательства администраторов.

TMS позволяет отслеживать и управлять любыми изменениями в характере использования токенов. Это предполагает, как создание защищенного архива существующих реквизитов или криптографических ключей, так и использование автоматических логических процессов для добавления или обновления реквизитов и приложений в памяти токена.

TMS также обеспечивает быстрый процесс замены утерянного или поврежденного токена. Это позволяет значительно снизить потерю производительности пользователя. Утерянное или поврежденное средство может быть быстро заменено на новое в памяти которого содержатся все необходимые пользователю реквизиты и криптографические ключи. Реквизиты в памяти предыдущего токена могут быть при необходимости восстановлены или аннулированы.

Предотвращение несанкционированного доступа может быть систематизировано. Система управления токенами позволяет администратору автоматически, методично и быстро аннулировать все реквизиты в памяти токенов пользователей, для того чтобы запретить доступ к корпоративной сети и приложениям пользователям, больше не имеющим на это права.

TMS облегчает процесс регистрации токенов путем автоматического создания и хранения реквизитов для каждого пользователя, основанных на правилах доступа и политике безопасности в компании.

Выбирать TMS тоже надо уметь

При выборе системы управления токенами важно помнить, что она имеет огромное значение для организации. Потенциальная сложность решений на основе токенов делает выбор системы управления важным стратегическим решением. Рассмотрим основные аспекты, которые должны быть приняты во внимание в организации при выборе системы управления токенами.

Система должна предоставлять администратору полный набор инструментов для управления жизненными циклами различных устройств и приложений, т.е. должна давать организации возможность централизованного управления всеми аспектами использования токенов.

При этом она должна быть простой, доступной и управляться интуитивно. Кроме того, для сокращения участия службы поддержки пользователей и максимальной экономии важна простота использования инструментов самообслуживания пользователя, а так же встроенные возможности по разделению ролей пользователей системы.

Открытая и основанная на стандартах архитектура делает возможной интеграцию системы управления токенами с внешними ресурсами, использующими известные стандарты. Открытая архитектура не только позволяет всесторонне встроить систему управления токенами в уже существующие в организации инфраструктуру информационных технологий и системы управления идентификацией, но и оказывать хорошо налаженную поддержку целому спектру приложений безопасности.

Системы управления токенами, для которых поставляются комплекты разработчика (SDK), позволяющие встраивать их в другие приложения, предоставляют увеличенные возможности для расширения спектра поддерживаемых этим решением возможностей.

Система управления токенами должна быть достаточно гибкой, чтобы отвечать различным и развивающимся нуждам разных организаций. Она должна позволять организациям легко расширять набор поддерживаемых средств управления при появлении новых решений на основе токенов в будущем.

Особенности национальных TMS

Благодаря значительному распространению решений компании Microsoft в мире в целом и в России в частности, стандартные системы управления токенами могут встраиваться в Active Directory (AD). При внедрении TMS расширяется схема экземпляра AD, что позволяет легко интегрировать TMS с уже существующей в организации ИТ-инфраструктурой.

Система предоставляет интерфейс управления в AD, позволяющий администраторам выполнять свои функции по отношению к токенам средствами, сходным с созданием и управлением групповыми политиками.

Наличие возможности установки TMS в среде, в которой отсутствует Active Directory, может быть обусловлено отсутствием в организации внедрённой службы Единого каталога, что характерно для государственных организаций в России. В этом случае для хранения учетных данных пользователей может использоваться Microsoft SQL Server или служба каталога OpenLDAP.

Так как TMS взаимодействует с приложениями безопасности, то интеграция с Удостоверяющим Центром (УЦ) организации, как одним из наиболее важных элементов ИБ, является критичным. В условиях российской действительности необходима поддержка УЦ, использующих российскую криптографию (например, УЦ КриптоПро или RSA-Keon c поддержкой ГОСТ).

Та же необходимость использовать отечественные алгоритмы ГОСТ предъявляет с системе управления токенами требование по поддержке java- токенов, единственных на сегодняшний день смарт-карт, способных работать с российской криптографией аппаратно.

Наличие сертификата или документа, подтверждающий согласование технического задания на его получение, а так же русский интерфейс системы завершают перечень, предъявляемый российскими пользователями к подобному классу систем.

Таким образом, к появлению на рынке систем управления токенами - Token Management System (TMS) привела острая потребность в единой платформе для решения всех задач управления токенами.

Такие системы должны осуществлять в организации распространение токенов, подготовку их к работе и последующую поддержку. При этом должен поддерживается широкий перечень устройств, включая USB-токены, смарт-карты и устройства одноразовых паролей. В этот список входят также разнообразные приложения безопасности, такие как программы для входа в сеть, виртуальные частные сети, защищенный доступ к web-сайтам, приложения для аутентификации при помощи одноразовых паролей, защиты электронной почты, шифрования информации и т.д.

TMS на сегодняшний день – это решение, которое объединяет пользователей, устройства, организационные правила и приложения безопасности в единую, автоматизированную и полностью настраиваемую систему. А это дает возможность легко управлять использованием решений с применением токенов, в частности, решений в инфраструктуре открытых ключей.

Алексей Комаров