Обзор подготовлен

При поддержке

Специалисты по ИБ в финансовых организациях меняют приоритеты

По мнению аналитиков Deloitte, сегодня происходят коренные изменения в парадигме информационной безопасности финансовых компаний. Трансформация профиля основных угроз приводит к смене приоритетов, как среди заказчиков решений, так и среди их поставщиков. Перед финансовыми институтами возникают новые задачи, главная из которых связана с контролем доступа собственных сотрудников к различным аппаратным и программным ресурсам.

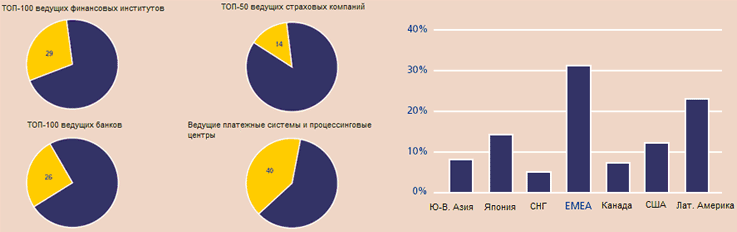

В рамках ежегодного исследования «2007 Global Security Survey», специалисты Deloitte опросили специалистов по безопасности 169 финансовых корпораций, представляющих все основные региональные рынки. Выборка оказалась весьма представительной – в состав участников опроса попали ведущие финансовые институты и банки, а также страховые организации, платежные системы и процессинговые центры. Отдельно отметим, что более 30% участников исследования базируются в регионе ЕМЕА, а 5% - в России и других странах СНГ.

Состав и региональное распределение участников опроса Deloitte.

Источник: Deloitte, Perimetrix, 2007

Полученные результаты и сформулированные тенденции ИБ Deloitte формирует в виде «ключевых выводов», каждый из которых базируется на какой-либо статистике. В этом материале будет описан ряд «ключевых выводов» Deloitte и постараемся дать к ним развернутые комментарии.

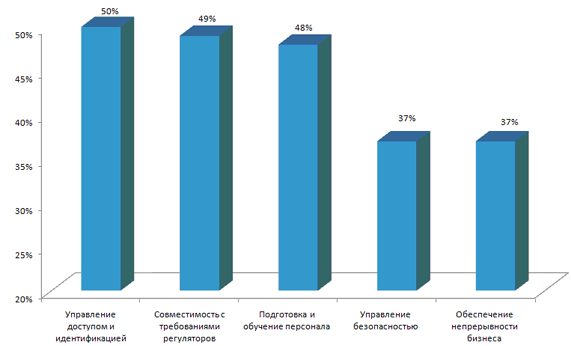

Наиболее значимые инициативы в области ИБ меняются

По мнению аналитиков Deloitte, перед финансовыми институтами возникают три основные задачи. Во-первых, это уже упоминавшийся выше контроль доступа, во-вторых – совместимость с требованиями регуляторов и, в-третьих – подготовка и обучения персонала. Каждая из этих инициатив была отмечена примерно половиной респондентов, что является достаточно высоким показателем.

Топ-5 наиболее значимых инициатив 2007г.

Источник: Deloitte, Perimetrix, 2007

В исследовании Deloitte отдельно указано, что защита периметра сети от внешних вторжений впервые не попала в список наиболее значимых инициатив. Внимание финансовых компаний более привлекает защита данных в целом, не только от внешних, но и от внутренних угроз. «Огромное количество утечек, случившихся в течение последних 18 месяцев, приводит к росту актуальности систем идентификации и контроля доступа», - отмечается в исследовании.

Надо сказать, что и две других лидирующих инициативы также непосредственно связаны с утечками и внутренними проблемами безопасности. Так, западные регуляторы уже давно разработали массу стандартов, которые предписывают защищать приватные сведения клиентов и сотрудников. А обучение и подготовка персонала является одной из наиболее значимых мер административной защиты от тех же внутренних инцидентов.

По мнению специалистов компании Perimetrix, все три отмеченные инициативы вполне актуальны и в нашей стране, причем не только в финансовой сфере. Пока нельзя сказать, что российские регуляторы определяют развитие рынка, и этим они отличаются от своих западных коллег. Однако влияние различных стандартов, законов и нормативов непрерывно растет уже сейчас. Наверное, рано или поздно Россия повторит западный путь, и компаниям придется соответствовать целому списку разнообразных стандартов. Сертификационный аудит - это довольно хлопотное и затратное дело, так что лучше позаботиться о нем заранее.

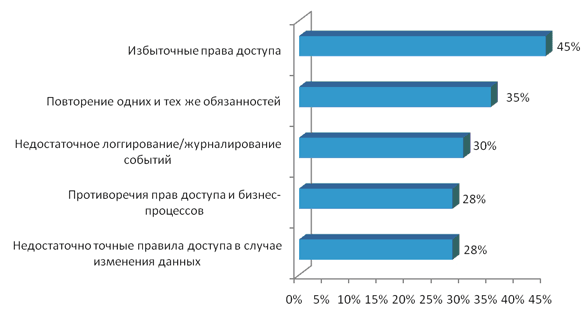

Управление доступом выходит на первый план

Несмотря на то, что лидеры списка наиболее значимых инициатив набрали почти одинаковое количество голосов, аналитики Deloitte резонно называют управление доступом главной ИБ-задачей финансовых компаний. Наверное, такая позиция объясняется еще и тем, что это наиболее конкретная инициатива среди лидеров общего списка.

На самом деле, финансовые компании, действительно, испытывают проблемы с управлением доступом. Финансисты строят свой бизнес на информации – и ее у них очень много. Она распределяется по десяткам различных ИС, каждая из которых имеет собственные механизмы авторизации и защиты. А зоопарк аппаратных решений приводит, в свою очередь, к проблемам с физическим доступом к данным.

В итоге администраторы сети перестают понимать, какие права доступа к различным данным имеют те или иные пользователи. По данным Deloitte, в 45% компаний остро проявляется проблема избыточных прав, а в 28% случаев, права доступа противоречат бизнес-процессам. Отметим, что из 17 учетных записей, которые создаются сотруднику в момент приема на работу, после его увольнения удаляются только 10. Остальные 7 аккаунтов остаются, создавая, тем самым, потенциальные дыры в безопасности.

Основные проблемы управления доступом

Источник: Deloitte, Perimetrix, 2007

Рано или поздно компания осознает, что уже не может эффективно управлять всем этим разнообразием доступов, логинов и паролей. Для некоторых финансовых организаций такое понимание приходит после ареста особо отличившихся трейдеров, другие дозревают до него самостоятельно. Становится очевидно, что без централизованной системы управления доступом сегодня не может обойтись ни одна крупная финансовая структура.

Между прочим, такая система управления является первым шагом к реализации стратегии защиты от внутренних угроз. Компания должна быть уверена, что каждый сотрудник имеет права доступа только к тем данным, которые необходимы ему для работы. Если эта задача решена – то проблемы внутренней безопасности решаются как минимум наполовину, а риск внутренних инцидентов намного уменьшается.

Отметим, что система управления доступом косвенным образом решает и ряд других задач, не связанных с информационной безопасностью. Если процесс внедрения такой системы сопровождается классификацией данных, он позволяет существенно оптимизировать затраты на их хранение, поиск и управление информацией в целом. Кроме того, классификация данных способна повысить прозрачность ИТ-инфраструктуры и дать представление о том, что происходит в ней на самом деле.

Однако, как отмечает ряд экспертов, управление доступом не решает всех проблем внутренней безопасности. Зачастую, причиной утечек является деятельность инсайдеров, имеющих вполне легальный доступ к той или иной информации. Управление доступом никак не ограничивает деятельность таких мошенников – для них необходимы специальные, более интеллектуальные системы мониторинга и контроля.

Требуется проактивная безопасность онлайн-приложений

Одним из глобальных трендов современной финансовой сферы является растущее использование интернета, как средства коммуникации с клиентами. Сегодня уже трудно удивить кого-либо сетевыми платежами, системами интернет- или мобильного банкинга. Другое дело, что безопасность подобного рода приложений далеко не всегда соответствует тем суммам, которые в этом приложении обрабатываются.

Сегодня совершенно очевидно, что весь банковский бизнес рано или поздно уйдет в онлайн. Как следствие, развитие интернет-сервисов является критически важным направлением деятельности любой дальновидной финансовой структуры. Понятно, что если эти сервисы вдруг окажутся незащищенными, а клиенты, не дай бог, потеряют какие-то деньги – компания мгновенно понесет масштабные репутационные потери.

Конкретного рецепта создания безопасных онлайн-приложений сегодня, наверное, нет ни у кого. По мнению аналитиков Deloitte, компаниям необходимо ориентировать на два концептуальных подхода, первый из которых обозначается словом «проактивность», а второй – аббревиатурой SDL (Security Development Lifecycle).

Говоря простым языком, проактивные онлайн-приложения должны не реагировать, а предотвращать атаки. Если на главной странице вашего сайта онлайн-банкинга появился череп, дед мороз и звучит музыка из какого-нибудь кейгена – значит, ваша система защиты не проактивна. И даже если пользовательские аккаунты надежно защищены, простой онлайн-сервис все равно приведет вашу компанию к финансовым потерям, а также шквалу телефонных звонков в техподдержку.

Как и идея проактивности, суть концепции SDL предельно проста. Смысл этой методологии заключается в последовательной разработке функций безопасности на каждом этапе создания программного обеспечения. Разработчик не должен затыкать дыры после приемки готового продукта – он обязан не допустить их появления заранее.

Смысл SDL лучше всего проиллюстрировать на наглядном примере. Представьте себе архитектора, который строит красивое большое здание, но забывает сделать систему пожарных выходов. Ему приходится приделывать эти выходы наружу, серьезно искажая облик здания, его удобство и культурную ценность. Примерно тем же самым занимаются разработчики, которые забывают о безопасности приложений на начальных этапах их проектирования.

Но как бы красиво не звучали слова о «проактивности» и SDL, проблемы финансовых структур заключаются совсем не в них. Дело в том, что финансовые компании не являются разработчиками и в подавляющем большинстве случаев они отдают эту задачу сторонним поставщикам. И тут возникает очевидная трудность – а как проконтролировать качество работ аутсорсера, даже если тот знает вышеозначенные термины и всячески использует их в переговорах?

У аналитиков Deloitte нет однозначного ответа на этот вопрос. Они всего лишь призывают «постоянно проверять внутренние разработки» и «требовать безопасности от вендоров и поставщиков». Но эти рекомендации настолько очевидны и неконкретны, что назвать их полезными может лишь самый закоренелый оптимист.

Люди все чаще становятся «слабым звеном»

Подготовка и обучения персонала была признана Deloitte одной из основных ИБ-задач финансовых компаний. И действительно, в большинстве случаев именно деятельность сотрудников является главной головной болью службы безопасности. Являясь основным ресурсом организации, сотрудники одновременно являются и ее основной проблемой.

В отчете Deloitte отмечается, что подавляющее большинство (91%) респондентов опасаются ошибок своих же сотрудников. И правильно делают, поскольку именно внутренние проблемы являются источником большинства инцидентов безопасности. По статистике российской компании Perimetrix, только 15% утечек информации имеют исключительно внешнюю причину – во всех остальных инцидентах так или иначе участвует внутренний персонал.

Эволюция отрасли информационной безопасности приводит к смене приоритетов: защитившись от внешних угроз, компании обращают свое внимание на не менее важные внутренние проблемы. Причем в финансовой сфере сложилась особо благодатная почва для этого перехода. С одной стороны, финансовые структуры традиционно уязвимы перед утечками и внутренними проблемами, а с другой – они являются передовыми заказчиками ИБ решений и потому уже давно защитились от вирусов и прочей внешней заразы.

Отметим, что тезис Deloitte совсем не означает, что проблемы хакерства, кардерства и кибертерроризма куда-то исчезают. Они остаются вполне актуальными, однако при этом переходят в несколько другую плоскость. Современным виртуальным мошенникам незачем ломиться в непреступную периметральную крепость крупных финансовых компаний, когда можно атаковать гораздо более незащищенных клиентов.

И если проблемы с безопасностью банков приводят к проблемам с безопасностью клиентов, то обратный тезис по умолчанию неверен. Быть может, некоторые финансовые структуры были бы рады предоставить клиентам защиту (получив, тем самым, конкурентные преимущества), но вот беда – сделать это они никак не могут. Возникает тот самый случай, когда спасение утопающих – дело рук самих утопающих. К тому же, под носом у компаний находятся свои же собственные сотрудники, которые являются куда более потенциально опасной проблемой.

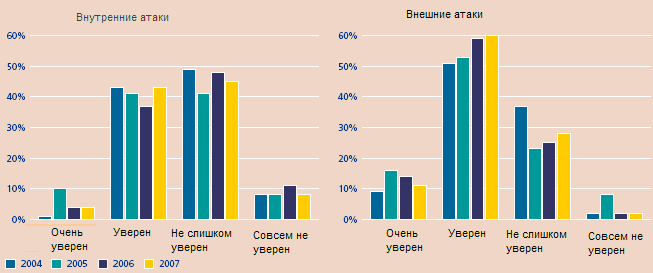

В чем уверены финансисты, говоря об ИБ?

Источник: Deloitte, Perimetrix, 2007

Действительно, по данным Deloitte, финансовые компании испытывают большую обеспокоенность внутренними атаками, по сравнению с их внешними аналогами. При этом необходимо понимать, что внутренние атаки являются лишь вершиной айсберга разнообразных внутренних инцидентов, в то время как внешние проблемы, по большому счету, только атаками и ограничиваются.

Нужно «правильно» делиться данными с партнерами

Рассказывая о трудностях при разработке онлайн-приложений, аналитики Deloitte уже отмечали зависимость финансовых структур от «третьих» компаний, вендоров и поставщиков. На самом деле, эта зависимость гораздо шире – она вовсе не ограничивается разработкой софта и простирается далеко за его пределы.

Понятно, что у любой финансовой организации имеются десятки (сотни, тысячи…) различных партнеров, с каждым из которых она делится информацией. Иногда – на словах, в других случаях – на цифровых носителях. Однако независимо от способа взаимодействия, каждый новый партнер неизбежно повышает риски утечки. И соглашение о неразглашении информации спасает далеко не всегда.

Наверное, самым распространенным случаем таких утечек является потеря носителей во время транспортировки. Все инциденты такого рода обычно происходят по одной и той же схеме – финансовая компания перевозит носитель с помощью своего логистического партнера, который его благополучно теряет. Если на пропавшем носителе было записано много ценной информации – последствия от такой потери могут измеряться в миллионах.

К слову, единственным техническим способом защиты от таких инцидентов является широфование информации. Однако на данный момент оно не слишком часто применяется – по данным Perimetrix, его используют не более 24% российских компаний.

Еще раз подчеркнем, что сегодня практически не существует по-настоящему эффективного способа борьбы с партнерским произволом. Вы можете заключить NDA и прописать ответственность в случае тех или иных инцидентов. Вы можете строго формально подходить к выбору партнеров, устраивать для них проверки и аудиты. Наконец, вы можете разорвать с ними контракт после первой проблемы с безопасностью. Проблема только в том, что на таких условиях никто не согласится с вами работать.

Позиция CISO набирает популярность

С развитием технологий информационной безопасности и сложности используемых систем, значительно усложняется и управление ими. Как следствие, в организациях появляются сотрудники, ответственные за стратегическое развитие и планирование ИБ. В американской терминологии такая должность называется CISO – Chief Information Security Officier.

Основные обязанности современных CISO

Источник: Deloitte, Perimetrix, 2007

По данным Deloitte, 84% финансовых организаций уже обзавелись собственным CISO. По сравнению с прошлым годом, этот показатель существенно (на 9%) увеличился. Основная сфера ответственности современных CISO – стратегическое планирование и управление информационной безопасностью.

Выводы Deloitte наглядно показывают, что парадигма информационной безопасности финансовых компаний, действительно, меняется. Нынешние перемены объясняются двумя основными факторами – с одной стороны, возникает новый профиль угроз, с другой – меняется воприятие этого профиля самими компаниями. Все эти трансформации происходят на фоне роста важности подсистемы безопасности, а также внимания топ-менджмента к этой проблеме.

Что будет происходить дальше? Наверное, этот виток эволюции пока еще не исчерпал себя, а значит – мы будем наблюдать за ним в течение ближайших нескольких лет. Отметим, что на него уже отреагировали практически все ведущие поставщики ИБ-решений, купившие небольших разработчиков ПО по защите от утечек информации. Следующий ход должны сделать заказчики, испытывающие острую необходимость в подобного рода продуктах.

Денис Зенкин