Обзор подготовлен

При поддержке

Насколько нагнетен интерес к борьбе с утечками?

Сегодня много говорят об инсайдерских угрозах, утечках информации и нарождающемся рынке средств контроля и защиты от этих угроз. Насколько все это обоснованно? Это действительно серьезная проблема или всего лишь модное поветрие, интерес к которому нагнетают производители?

Проблема утечек данных не настолько нова, как о ней пишут. Утечки были и год, и два, и пять, и двадцать пять лет назад. Они начались тогда, когда появилась информация (пусть и не в электронной форме). И не прекратятся никогда, как никогда не исчезнет наша потребность в тех или иных данных.

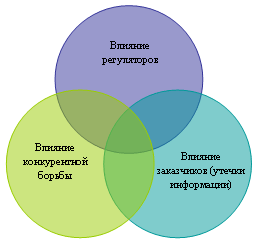

Однако помимо собственно контроля утечек развитием данного сегмента движут и другие факторы. Сильнейший драйвер – это усилия регуляторов, выпускающих все новые и новые требования, которые можно удовлетворить в том числе и с помощью рассматриваемых систем защиты от утечек. Одним из последних можно назвать Федеральный Закон РФ «О персональных данных». Вторым по значимости факторам является противодействие конкурентам, которые все чаще прибегают к промышленному шпионажу. И, наконец, свою роль играют заказчики ИТ-систем, которые не довольны тем, как обращаются с их данными. Правда, в России этот драйвер пока не столь силен, как на Западе.

Схема взаимодействия драйверов рынка защиты от утечек

Источник: Cisco, 2008

Как видно из схемы, каждый из этих драйверов редко действует изолированно. Чаще всего мы дело с комплексным воздействием. Соответственно, и подход к решению проблемы должен быть комплексным.

Сколько каналов утечек нужно контролировать?

Как информация циркулирует на предприятии и как она может покинуть его пределы? Зная это, можно определить каналы утечки. Основных из них три. Это, во-первых, интернет и иные внешние коммуникации, включая WAN каналы, ТфОП и т.п. Во-вторых, через порты персональных компьютеров, лэптопов, КПК и иные оконечные устройства. И, наконец, не последнюю роль играет локальная сетевая инфраструктура, включая сети хранения данных (SAN).

Однако это не значит, что остальных каналов не существует. Например, закон «О персональных данных» обязывает блокировать утечку по так называемым техническим каналам – посредством побочного электромагнитного излучения и наводок, виброакустическим каналам и т.д. Не сказать, что это простая задача, но контроль этих каналов тоже должен быть предусмотрен в стратегии информационной безопасности на предприятии. Правда, к классическим DLP-решениям этот класс защитных средств (генераторы шума и т.п.) относить не совсем корректно.

По типу утечки можно выделить две категории – потеря информации в ее основном представлении и за счет электромагнитных излучений, которые можно «снимать» как с оконечных или промежуточных устройств, так и с кабельной системы. Но последний случай мы рассматривать не будем, т.к. и вероятность его осуществления недостаточно высока, и средства защиты от него не так многочисленны, чтобы их выбор был труден.

Детализированный список каналов утечек информации

| № | Описание |

| 1 | Электронная почта по протоколам SMTP, POP3, IMAP |

| 2 | Web-почта по протоколу HTTP |

| 3 | Файловые протоколы, например, FTP |

| 4 | Инкапуслированные протоколы (например, утечка данных в рамках ICMP-протокола) |

| 5 | Интернет-пейджер (Instant Messaging) |

| 6 | Порты USB, Firewire, COM, IrDA, PCMCIA |

| 7 | Взаимодействие по Wi-Fi и Bluetooth |

| 8 | Дискеты, CDRW, DVDRW |

| 9 | Протоколы iSCSI, Fibre Channel и т.п. |

Источник: Cisco, 2008

Если надо строить комплексное DLP решение, все эти каналы с целью предотвращения утечек ценной информации необходимо контролировать.

Все данные должны быть классифицированы

Одними из первых появились системы защиты от несанкционированного доступа (СЗИ от НСД), реализующие принцип мандатного разграничения доступа. Суть его очень проста и была подсмотрена основоположниками Беллом и Лападулой в государственных структурах США. Любой объект или субъект доступа в правительственных органах имел т.н. уровень секретности или по-русски «гриф», который варьировался от «неклассифицируемый» до «совершенно секретно» или «особой важности». Для того, чтобы получить доступ к такому файлу необходимо было иметь право входа не только в конкретную директорию, но и уровень доступа пользователя должен был быть не ниже метки-категории документа.

Также было обращено внимание на два интуитивно понятных правила безопасности.

Первое, это - «нет чтения вверх» - субъект может получить доступ только к объектам, у которых уровень секретности не ниже уровня секретности субъекта. Иными словами, пользователь с грифом «секретно» не может прочитать документ с грифом «совершенно секретно», но может читать документы с грифами «секретно», «для служебного пользования» и «неклассифицируемый».

Второе правило заключается в том, что «нет записи вниз». Субъект не имеет права писать (выполнять, копировать и т.п.) информацию в объект с уровнем секретности ниже, чем уровень субъекта. Иными словами, записать документ с грифом «для служебного пользования» на неклассифицированную флешку невозможно.

Но у этих систем есть был и один серьезный недостаток – при загрузке компьютера в обход стандартных механизмов (например, с CD, дискеты или по сети) система защиты не активировалась, и с файлами можно было делать все что угодно – читать, копировать, удалять и т.д.

Для решения этой проблемы разработчики предложили два подхода – защита от загрузки от посторонних носителей и технология управления цифровыми правами. Первый подход, заключающийся во внедрении в слот материнской платы «электронного замка», который и блокировал загрузку с любого постороннего носителя.

В результате он, скорее, устранял недостатки СЗИ от НСД, чем боролся с утечками. Да и использовать его можно было не везде, например, в лэптопах или КПК он не работает. Примерами таких решений можно назвать некоторые продукты российских компаний «Информзащита», ОКБ САПР, Конфидент и др. Для устранения этого недостатка производители стали внедрять «электронные замки» в чипы материнских плат. Но, увы, проблему с утечками это до сих пор не решило. Примерами таких решений можно назвать продукцию компаний Intel, AMD и других.

Второй подход более интересен, и сейчас некоторые производители и пользователи обращают на него самое пристальное внимание. Речь идет о технологии DRM (Digital Rights Management), которая позволяет привязать права доступа к самому файлу, а не компьютеру, на котором он хранится (как в СЗИ от НСД). Даже в случае утечки корпоративных данных злоумышленник не сможет получить к ним доступа.

Активно продвигаемая компанией Microsoft, эта технология стала известна широкому кругу потребителей совсем недавно, но потребность в ней назрела давным-давно. Внутри сети или на собственном компьютере мы еще можем разграничить права доступа к какому-либо файлу или документу. Но что делать, когда документ покидает пределы охраняемой территории?

На него перестают распространяться правила внутренней системы защиты. Поэтому вполне логично внедрить в документ и права на ознакомление с ним различным пользователям. В этом случае, куда бы документ «не ушел» (даже случайно), с ним смогут ознакомиться только авторизованные пользователи. Помимо Microsoft аналогичные технологии предлагают Adobe, Authentica (http://www.authentica.com/), Liquid Machines (http://www.liquidmachines.com/), SealedMedia (http://www.sealedmedia.com/), Oracle, EMC и другие.

Изначально активно востребованная звукозаписывающими и видеопроизводящими компаниями, эта технология оказалась нужна и на корпоративном рынке. Однако эти решения требуют масштабного корпоративного внедрения – точечные установки эффекта не принесут. Из российских решений, которые реализуют схожие с DRM механизмы, можно назвать разработки компании Perimetrix.

Почта становится не единственным «главным» каналом утечек

Одним из распространенных инструментов взаимодействия является электронная почта, и очень часто именно по этому каналу утекает конфиденциальная и важная информация. Сегодня сегмент рынка контроля утечек информации через электронную почту является самым развитым – на нем работают десятки самых разных игроков – от крупных производителей (Cisco, Google или Microsoft) до небольших нишевых вендоров (WebSense, MessageLabs или Secure Computing).

Однако электронная почта может циркулировать не только по протоколам SMTP, POP3 и IMAP. Наверное, большинство из читателей используют какие-либо бесплатные почтовые ящики на Web-серверах – традиционные средства контроля e-mail тут бессильны. Поэтому необходимо либо блокировать такой доступ по протоколам HTTP/HTTPS, либо контролировать эти протоколы на предмет утечек. Примером производителей таких решения можно назвать Cisco, WebSense, Trend Micro и другие. Из российских разработчиков можно назвать Infowatch, решения которого контролируют как Web, так и e-mail протоколы.

Начавшись с анализа электронной почты, технологии контроля контента с целью обнаружения утечек плавно распространились и на другие распространенные протоколы передачи данных – FTP и HTTP. Но и это еще не конец. Применение программного обеспечения Instant Messaging (например, ICQ, AOL Instant Messenger, QIP, Miranda и т.п.) в корпоративной среде повлияло и на игроков рынка анализа содержимого (Orchestria, PortAuthority, Fidelis, Vericept и т.д.).

Они стали предлагать решения и для контроля утечки информации и других нарушений политики безопасности в интернет-пейджерах. Не за горами момент, когда аналогичные решения начнут применяться и для других, пока не получивших широкого распространения протоколов. Особенно учитывая наличие такого требования в рекомендациях ФСТЭК по защите персональных данных.

О чем молчат производители средств защиты?

СМИ пестрят рассказами об утечках конфиденциальной информации, происходящей через ее традиционные каналы – электронную почту, модемы и Web. Но есть и другая опасность, о которой обычно молчат производители средств защиты, неспособные обезопасить от нее своих клиентов.

К несчастью эта опасность присуща абсолютно любому современному компьютеру – серверу, рабочей станции или лэптопу. Речь идет о так называемых внешних накопителях, которые расширяют возможности, присущие базовой комплектации ПК. К ним можно отнести CD (в т.ч. и пишущие), Zip, Ziv (и другие внешние жесткие диски, подключаемые через USB или FireWire) и, конечно же, популярные Flash-диски.

Но только накопителями опасность не ограничивается. Ведь существуют MP3-плееры, цифровые камеры и фотоаппараты с картами памяти SecureDigital (SD), MultiMedia Card (MMC) и т.п. И, наконец, не стоит сбрасывать со счетов такой анахронизм, как обычные дискеты, которые до сих пор используются в ряде организаций.

Все эти гаджеты опасны тем, что они используются не только для личных целей. Очень многие компании оснащают этими устройствами своих сотрудников для повышения их продуктивности. Административно запретить эти устройства практически нереально, обнаружить их без личного досмотра или установки специальных детекторов (это, кстати, еще одна защитная рекомендация) невозможно. Они настолько миниатюрны, что их можно спрятать не только в дамскую сумочку, но и в чехол от мобильного телефона.

Все это привело к тому, что Gartner признала портативные устройства одной из самых опасных на сегодняшний день угроз. Можно конечно попытаться отключить внешние накопители через BIOS, но дело это хлопотное и абсолютно не масштабируемое.

Выход операционной системы Windows Vista с механизмом «Plug and Play Extensions» отчасти решает эту задачу и дает возможность администраторам контролировать различные мобильные и портативные устройства, подключаемые через USB, FireWire и т.п. Но пока не все перешли на Vista, надо искать другие решения. Да и с Unix, и другими ОС надо что-то делать.

Решением может стать установка на все защищаемые узлы специального ПО, которое и будет контролировать доступ к периферийным носителям. К их числу можно отнести DeviceLock, DeviceWall, SecureWave, Infowatch, Cisco Security Agent и т.д. Среди других игроков можно назвать имена некоторых небольших компаний – RedCannon Security (http://www.redcannon.com/), Migo (http://www.pwhtgroup.com/) и M-Systems’ Xkey (http://www.m-sys.com/), которые пока в России неизвестны.

Если уж флэшки контролировать не удается, то можно попробовать решить задачу по-другому – шифровать все, что на них хранится. Эта задача решается двояко – либо использованием USB-носителей с встроенной системой шифрования (например, Kingston USB DataTraveler), либо принудительным шифрованием данных, записываемых на периферийный носитель. Последнего требует от нас и закон «О персональных данных».

Гораздо серьезней ситуация с мобильными устройствами, которыми владеет каждый – мобильными телефонами, а в будущем, и смартфонами, коммуникаторами или КПК. Не отличаясь возможностями от своего «старшего брата» (разве что размером экрана), они почти полностью лишены внимания со стороны производителей средств защиты. А это значит, что злоумышленники могут чувствовать себя как в раю, совершая свои действия с помощью или против мобильных устройств. Прогнозы специалистов неутешительны – защитные решения для КПК, смартфонов и коммуникаторов будут внедряться в корпоративной среде не ранее 2010-2015 годов, хотя отдельные решения этой проблемы можно найти уже прямо сейчас. Их предлагают компании Altiris (http://www.altiris.com/), Credant Technologies (http://www.credant.com/), Pointsec (http://www.pointsec.com/), SafeBoot (http://www.safeboot.com/), Mobile Armor (http://www.mobilearmor.com/), Bluefire Security (http://www.bluefiresecurity.com/) и т.д. Однако эти решения являются точечными и не «покрывают» весь спектр задач по безопасности цифровых гаджетов.

Если взглянуть не на прикладной, а на самый нижний, инфраструктурный уровень, то где обычно хранятся данные? На серверах, доступ к которым организуется в соответствие с одной из технологий хранения данных – NAS, DAS, SAN. И вполне закономерно не усложнять себе жизнь абонентским шифрованием (хотя от него отказываться никто не собирается), а сделать процесс сокрытия защищаемых данных прозрачным, т.е. осуществлять шифрование «на лету».

Особо актуален данный подход в том случае, если мы храним данные в неструктурированном виде и не можем использовать шифрование на уровне СУБД. Вот тут к нам на помощь и приходят методы шифрования, реализованные на самом нижнем уровне (зачастую аппаратно). Такие решения есть уже сейчас – их предлагают компании Decru (http://www.decru.com/), NeoScale (http://www.neoscale.com/), Cisco и т.п., но их активное применение, по ожиданиям экспертов, наступит в промежутке от 2-х до 5-ти лет.

Как не ошибиться в выборе?

Но, несмотря на такое разнообразие различных средств защиты и методов их работы, для всех них можно выделить ряд общих критериев, по которым можно что-то выбирать и оценивать.

Например, по качеству обнаружения утечки, которое достигается лингвистическими, статистическими методами, базой ключевых слов и т.п. При этом контроль должен осуществляться в реальном времени, что относительно легко осуществить для оконечных устройств и не всегда просто для устройств, установленных на шлюзе или периметре и вынужденных работать на гигабитных скоростях. Данный критерий не применим к системам, контролирующим не контент, а контекст, т.е. блокирующие USB, использующие мандатное разграничение доступа или механизмы DRM.

Нужно учесть и место хранения корпоративных данных. В зависимости от централизованной (на серверах в ЦОД) или децентрализованной (на компьютерах пользователей) модели могут быть выбраны средства контроля соответствующего класса.

Способ управления тоже не маловажен. От него зависит возможность группировки устройств по различным критериям, быстрое изменение и применение политик на группах узлов, делегирование функций управления разным категориям пользователей, интеграции с Active Directory или LDAP и т.п. В зависимости от производителя могут быть реализованы очень интересные механизмы, например, карантин подозрительных файлов и документов, предотвращение прочтения администратором документов, попавших в карантин, интеграция с системами управления событиями безопасности и т.д.

Многие ценят простоту внедрения. В корпоративной среде это один из важнейших критериев оценки. В решениях для ПК очень важна возможность быстрой установки без участия владельцев компьютеров. Для периметровых решений желательно наличие аппаратной версии, которую гораздо проще внедрять, эксплуатировать и обновлять; не говоря уже о большей пропускной способности.

Стоит обратить внимание на набор вариантов реагирования. Помимо обнаружения утечки информации, хорошая система должна также блокировать такие факты, а также осуществлять и иные варианты реагирования – уведомление заинтересованных лиц, архивирование сообщений, помещение в карантин и т.д.

К другим интересным функциям можно отнести интеграцию с другими решениями по контролю утечек, а также с другими системами защиты, установленными в компании, механизмы сбора доказательств несанкционированной активности и многое другое.

В заключение, хотелось бы отметить то, что не проходит недели, чтобы в интернете не появилась новость об утечке из какой-нибудь организации. Это все следствие недооценки проблемы сохранности данных. Специалисты по информационной безопасности, концентрируясь на защите периметра сети от атак «отказ в обслуживании», сетевых червей, троянцев и других вредоносных программ, забывают о необходимости комплексного подхода к решению поставленной компанией задачи.

Целостной же картина будет только тогда, когда к классическому сетевому уровню добавляется еще и уровень, на котором данные и обрабатываются. А для защиты этого уровня уже не помогут ни межсетевые экраны, ни традиционные системы обнаружения атак и сканеры безопасности, ни антивирусы – нужны специализированные системы, ориентированные на контроль утечек и защиту данных. И хотя на данный момент рынок этих решений оценивается как очень незначительный (до 100 миллионов долларов по всему миру), у него очень серьезные перспективы роста, которые нельзя недооценивать.

Алексей Лукацкий