Обзор подготовлен

При поддержке

Бизнес и ИБ: границы сотрудничества

За последние годы сложился единый и принимаемый большинством компаний формат взаимодействия структур, управляющих бизнесом, и департамента, отвечающего за информационную безопасность. Зачастую цели, решаемые этими органами, взаимоисключающие. Тем не менее, примеры успешного взаимодействия существуют и требуют самого тщательного изучения.

Общая тенденция передачи функций поддержки и развития ИТ-инфраструктуры во внешние компании почти не коснулась функции обеспечения информационной безопасности. Подразделения ИБ по-прежнему остаются в структуре компании и действуют в рамках достаточно простой логики: бизнес делегирует этому департаменту обеспечение информационной безопасности и выделяет ресурсы под аргументированные заявки. При этом предполагается, что департамент ИБ выступает в роли эксперта, главная задача которого - максимально полно учитывать требования бизнеса, сохраняя риски информационной безопасности на приемлемом уровне.

Департамент ИБ советует - бизнес решает

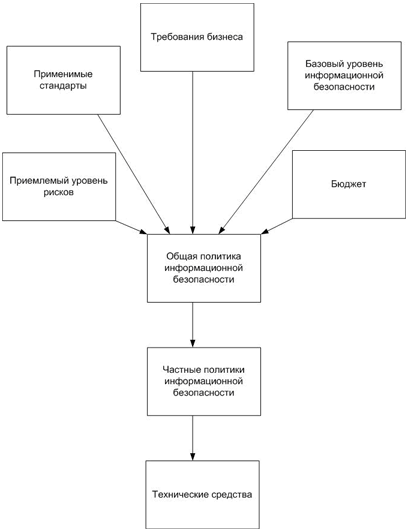

Краеугольным камнем экспертизы людей из ИБ является политика информационной безопасности. Именно благодаря ей удается совместить противоречивые требования топ-менеджеров, ИТ и ИБ отделов, а также других заинтересованных участников – как внешних, так и внутренних.

Схема политики безопасности компании

Источник: Leta, 2008

Итак, департамент ИБ с соблюдением требований бизнес-подразделений, на основе применимых стандартов и базовых требований по безопасности, с учетом допустимых уровней по рискам, в рамках ожидаемых бюджетных возможностей формирует политику информационной безопасности.

Этот документ выносится на обсуждение с руководством бизнеса и утверждается им. После чего наступает фаза реализации: департамент ИБ осуществляет конкретные шаги по исполнению положений принятой политики информационной безопасности.

Описанный порядок взаимодействия на первый взгляд использует принцип “win-win”, при котором все участники остаются в выигрыше. Решает – бизнес, ИБ – выступает в роли эксперта и центра ответственности. Казалось бы все стройно, но конфликты, тем не менее, происходят. Причем создается устойчивое ощущение, что носят они не случайный, а скорее системный характер. Попробуем разобраться в их причине.

Где найти почву для конфликтов?

Зачастую описанный выше стройный механизм, при котором департамент ИБ формирует несколько возможных вариантов, а решение принимает бизнес, применяется на стадии формирования политики. Но вот в фазе реализации всё идет, как правило, по совсем иному сценарию.

На практике департамент ИБ, сталкиваясь с требованиями бизнеса, склоняется к тому, чтобы ответить отказом. Формально при этом он обосновывается ссылкой на какое-либо положение политики, применимое в данном случае. Вместо позиции эксперта, деятельного соучастника бизнеса, сотрудник департамента ИБ начинает играть роль контролирующего органа. Задача специалиста ИБ, по сути, уже не подобрать компромисс требований бизнеса и политики, а попросту не допустить её нарушения.

При этом в подавляющем большинстве случаев решение, отвечающее потребностям бизнеса и, вместе с тем, не создающее новых угроз информационной безопасности, подобрать можно. Да, это не всегда просто! Но, с учетом представленного на рынке многообразия продуктов и при разумном вовлечении грамотных консультантов по ИБ, задача, как правило, имеет красивое решение. Это решение может быть относительно дорогим, но это не значит, что оно сразу должно отметаться только по этой причине. Принимать решение должен будет тот, кто распоряжается финансами, т.е. бизнес-руководитель, на основе аргументированной заявки подразделения ИБ.

«Нет», «да» или «красивое решение»?

Приведем несколько примеров, иллюстрирующих кардинально различающиеся подходы, которым может следовать департамент ИБ при работе с возникшими требованиями бизнес подразделений. Назовем эти подходы условно «Нет, никогда», «Да, пожалуйста» и «Красивое решение».

Подход «Нет» предполагает, что требование отклоняется в связи с тем, что не соответствует положению политики. Подход «Да» предполагает, что в ответ на требование предлагается первое, что приходит в голову - решение, которое, скорее всего, или приведет к снижению уровню защищенности или на деле просто не будет работать. Подход «Красивое решение» предполагает, что подбирается такой вариант решения проблемы, который, с одной стороны, не должен привести к нарушению политики информационной безопасности, а с другой - удовлетворит требование бизнеса.

Практическая ситуация: общая политика информационной безопасности предполагает наличие полноценной антивирусной защиты информационной системы. При формировании частной политики антивирусной защиты возник вопрос: может ли компания отказаться от установки антивирусного ПО на файловые серверы при наличии защиты рабочих станций и шлюзов?

Подход «Нет»: поскольку базовые требования безопасности предполагают защиту всех важных информационных ресурсов, тема для обсуждения отсутствует – придется платить за антивирус на файловых серверах.

Подход «Да»: поскольку защита периметра и рабочих станций перекрывает большинство сценариев проникновения вирусов, можно отказаться от дополнительной защиты файловых серверов – расходы сокращаются.

Подход «Красивое решение»: защищать файловые сервера придется, но для того, чтобы эти расходы выглядели оправданными, необходимо привести внятные убеждающие аргументы. Лучшим аргументом является изложенный ниже сценарий проникновения вредоносного ПО, который известен большинству консультантов по антивирусным системам.

Известно, что обновления антивирусных баз данных зачастую немного опаздывают за новыми угрозами. Представьте, что «троян» попал на рабочую станцию в момент, когда соответствующая ему сигнатура еще не была добавлена в антивирусную базу. Пришедшее через 30 минут после этого обновление уже содержит «лекарство» против «трояна». Но за эти 30 минут пользователь успел переместить зараженный файл в хранилище, где антивирус не установлен. В результате на сервере будет «жить» источник вредоносного ПО, что не может не вызывать обеспокоенности.

Еще один кейс: общая политика информационной безопасности предполагает управление доступом сотрудников компании к ресурсам в интернете. Но среди прочих требований бизнеса есть и такое: должна сохраняться возможность зайти на запрещенный сайт в исключительных ситуациях, когда это требуется для работы.

«Нет»: требование игнорируется – зайти на запрещенный политикой сайт будет невозможно.

«Да»: предлагается разработать регламент предоставления доступа на запрещенные ресурсы через заявление на имя руководителя и дальнейшее его одобрение.

«Красивое решение»: а что если дать пользователю возможность самому разрешать себе доступ к нужному ресурсу на время? При этом обязательным условием будет подача им объяснительной записки, в которой он укажет причины, побудившие его совершить этот шаг. И если эти причины связаны с исполнением его обязанностей, то и санкций быть не должно.

Именно такой сценарий самостоятельного разрешения доступа реализован в продукте CYAN Secure Web. Этот функционал назван Soft Use Policy, и его активация дает пользователю, получившему сообщение о запрете доступа, открыть его для себя на ограниченное время.

Действие, разумеется, будет внесено в отчеты и в дальнейшем пользователю придется давать объяснения. Но в тот критический момент, например, поздно вечером накануне важной презентации, сотрудник сможет получить доступ к закрытому политикой ресурсу, для поиска нужной ему информации. В результате бизнес-задача будет решена.

Ситуация 3: Общая политика информационной безопасности предполагаетуправление доступом сотрудников компании к конфиденциальной информации. Планируется внедрение системы по борьбе с утечками информации по каналам электронной почты и через интернет. Но части сотрудников необходимо для нужд бизнеса работать с конфиденциальными документами вне офиса, на ноутбуках.

«Нет»: требование игнорируется – работать с конфиденциальным документом можно будет только на стационарных офисных компьютерах.

«Да»: предлагается исключить требуемые документы из числа конфиденциальных.

«Красивое решение»: а почему бы не использовать решение по борьбе с утечками (DLP), которое сохранит свой функционал слежения даже, когда компьютер покидает локальную сеть предприятия?

Подобные решения уже предлагают многие производители DLP систем, среди которых, например, McAfee с продуктом McAfee Data Protection, который уже доступен в России.

Ключевой модуль решения McAfee Host Data Loss Prevention – программный модуль, который устанавливается на компьютер конечного пользователя. Такой агент получает от центра управления всю информацию о конфиденциальных данных и блокирует попытки послать эту информацию по почте или сохранить на USB-носитель.

При этом агент продолжает работать и когда ноутбук покидает сеть. Причем удалить или даже приостановить процессы, связанные с агентом системы борьбы с утечками, рядовому пользователю невозможно, даже с правами локального администратора. В результате можно безбоязненно разрешать использовать документы ограниченного хождения вне сети на ноутбуках с агентом DLP решения.

Бухгалтерия также становится мобильной

Наконец, еще одна ситуация: общая политика информационной безопасности предполагает управление доступом сотрудников компании к бизнес-приложениям. К отдельным приложениям предполагается «гранулированный» доступ только для отдельных групп. Многим сотрудникам для нужд бизнеса необходимо иметь доступ к этим бизнес-приложениям извне офисной локальной сети, например, из дома.

«Нет»: требование игнорируется – допускается запуск приложений только внутри сети.

«Да»: предлагается организовать обычное VPN соединение с локальной сетью. Пользователь сможет использовать построенный VPN для доступа к ресурсам, доступным в локальной сети.

При этом безопасность базируется на методах аутентификации, шифровании каналов и возможностях Firewall/VPN систем по фильтрации вредоносной активности. Основная проблема: не контролируется конечная станция, что может привести к нарушению безопасности корпоративной сети и проблемам с утечкой. Решение проблемы требует установки дополнительных систем безопасности, что увеличивает стоимость и усложняет работу, как технических специалистов, так и пользователей.

«Красивое решение»: существует ряд специализированных решений, упрощающих доступ к корпоративным ресурсам и решающих проблемы безопасности, возникающие при построении обычного VPN. Это, так называемые, SSL VPN шлюзы.

Типичным представителем класса подобных решений является продукт CheckPoint Connectra. В результате использования SSL VPN шлюза достигается удобство подключения (пользователю нужен лишь web-браузер), гибкие возможности аутентификации, разграничение доступа к ресурсам сети и приложениям в зависимости от метода аутентификации.

Контроль конечной станции происходит за счет встроенной технологии NAC. А наличие защищенной области на станции пользователя не позволит скопировать рабочую информацию вовне. И, наконец, это - удаление всей информации, поступившей на подключенную станцию, по завершении сеанса.

Такой шлюз прекрасно интегрируется с различными решениями по аутентификации. Например, можно использовать технологии компании Aladdin, что позволит использовать систему одноразовых паролей и сертификаты, хранящиеся на «токенах» и смарт-картах. А возможность для одного пользователя использовать несколько методов аутентификации, позволяет, дополнительно, разграничить доступ к ресурсам.

Это удобно в том случае, когда пользователь пытается получить доступ к корпоративным ресурсам, к примеру, из интернет-кафе. Здесь ему доступен только метод аутентификации по имени пользователя и паролю. В этом режиме доступ возможен, предположим, только к электронной почте. А при использовании корпоративного ноутбука, где установлена система двухфакторной аутентификации с использованием токена, пользователю будет доступна и электронная почта и приложение 1С.

Как видно, уровень безопасности благодаря внедрению такого решения не пострадает, а сотрудники бухгалтерии получат возможность использовать свою систему из дома.

«Win-win» – это всегда непросто

Как видно в приведенных примерах подход «Нет» всегда приводил к снижению эффективности работы, а подход «Да», как правило, приводил к повышению уровня рисков информационной безопасности. И лишь подход «Красивое решение» на стадии внедрения конкретных продуктов демонстрировал эффективность. При нем ИБ находит и предлагает нетривиальное решение, описывает последствия его внедрения, а бизнес решает, нести траты или нет.

Следование этому подходу предполагает высокую степень осведомленности подразделения ИБ о новых технологиях и продуктах, появляющихся на рынке, более активном вовлечении консультантов для выработки решений относительно небольших задач. Увы, поиск практически любого “win-win” решения, предполагающего, что все стороны получают желаемый результат, - искусство. Но именно такой формы сотрудничества ждет сейчас бизнес от подразделений ИБ на всех стадиях взаимоотношений.

Сотрудничество, а не навязывание жестких ограничений – жизнь требует именно такой формы взаимодействия бизнеса и ИБ. К тому же исполнять роль эксперта, который готов прийти на помощь, гораздо приятнее…

Вениамин Левцов