|

|

Внутренняя безопасность: подводные камни практического применения

Как в действительности происходит процесс «внедрения» внутренней ИБ в коммерческой компании? Поставлена задача: построить систему защиты от утечки информации (со стороны персонала), ввести режим коммерческой тайны и выявить злоумышленников. Обычно специалисты подходят к этому вопросу в несколько этапов, разделяя временные и денежные затраты. Поэтому процесс длится достаточно долго, позволяя своим исполнителям осознать процесс до деталей. Как легко догадаться, в этом случае уходит больше денег, чем запланировано. Процесс происходит от простого, а точнее от очевидного к сложному. Его можно разделить на несколько этапов. Классификация данных Задача понятна, но решить ее не так то и просто. Существующая актуальная классификация защищаемых данных на предприятии — это редкая удача для специалиста по внутренней ИБ. Ведь если данные классифицированы, то уже понятно, что защищать. Для коммерческих компаний используются приведенные ниже категории (в госструктурах классы несколько сложнее). Классификация ценности данных

Практический совет: классификация не должна быть избыточной, так как это приведет к большим дополнительным расходам. Нужно обязательно учитывать, что у информации может меняться категория и нужно гибко обеспечить процесс перехода информации из одной категории в другую. После этого, для каждой категории должны быть определены процедуры обращения с информацией: как копировать, хранить, передавать по каналам и как уничтожать. Инвентаризация ресурсов Все ресурсы, в том числе информационные, должны быть учтены и иметь назначенных владельцев. Во внутренней ИБ подотчетность за ресурсы помогает гарантировать обеспечение конфиденциальности. Процесс инвентаризации ресурсов это важный аспект управления рисками внутренней ИБ. На основе полученной информации, компания может обеспечить должный уровень конфиденциальности , соответствующий ценности активов. Чаще всего мы говорим о следующих ресурсах: Пример таблицы инвентаризации информационных ресурсов

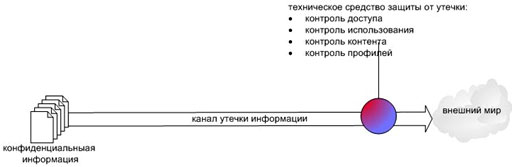

В результате, после выполнения этих двух этапов, становится, наконец, понятно, какая информация присутствует в сети, где хранится и как обрабатывается. И что не маловажно, кто ответственен за ее сохранность. Теперь наша задача сводится к следующим шагам. Выбор программного решения Программные решения делятся на канальные и периметральные. Канальные решения работают по следующему принципу. Выбирается модель нарушителя, использующего некоторый канал утечки, и под этот канал происходит выбор метода защиты. Принцип работы канального решения для предотвращения утечек информации.

В этом случае оперировать приходится следующими методами защиты. Сначала контроль доступа к ресурсам. Самый простой способ, но он же самый ресурсоемкий. Затем — контроль использования ресурсов. К нему относятся системы на основе статической блокировки устройств (DeviceLock, ZLock) и системы на основе динамической блокировки устройств (InfoWatch Net Monitor, Страж, Аккорд, SecretNet). А также контроль контента. В арсенале следующие продукты: SurfControl, MIMESweeper, InfoWatch Traffic Monitor, Практический вывод: контентный анализ хорошо справляется с задачей предотвращения утечки в режиме online только в случае, если успешно проведена классификация информации и подробно составлена база терминов, относящихся к конфиденциальным. Также контентный анализ необходим для создания архива трафика и противодействия случайной утечки информации. Однако одна лишь эта технология задачу противодействия утечкам не решает. И еще одни практический вывод: решения на основе блокировки устройств работают по принципу либо все можно, либо ничего нельзя. Не контролируется передача информации в сеть. Такие решения не умеют отличать секретную информацию от не секретной, что также не решает поставленную задачу. В результате каждый канал утечки, такие как почтовый и Целостные программные продукты осуществляют управление рисками внутренней ИБ и минимизируют риск утечки конфиденциальной информации за счет большого числа технологических составляющих, глубоко интегрирующихся в информационную структуру предприятия. К ним относятся, Единая база правил для всех каналов Целостный продукт противодействия утечкам является программным слоем между существующей инфраструктурой на предприятии и корпоративными приложениями, где обрабатываются конфиденциальные данные и с которыми работают сотрудники. Программный комплекс состоит не только из ПО, но еще и из совокупности организационных мер, согласно политике внутренней ИБ. Решение связывает воедино инфраструктуру, информацию и людей, предоставляя целостный инструмент для специалистов по ИБ. В таком продукте сочетаются все важные свойства, характерные для больших сетей: многопоточность (по процессам на одном процессоре, по процессорам на одном сервере, по разным серверам); физическое разделение Практический вывод: только целостный продукт противодействия утечкам решит основную задачу, а именно выявит человека, инициировавшего утечку, что необходимо для службы безопасности. Документы внутренней ИБ Теперь крайне важно все задокументировать, для того чтобы запустить машину внутренней ИБ. Первый шаг — это введение коммерческой тайны в соответствии с федеральным законом N В продолжение, необходимо создать набор политик внутренней ИБ примерно следующего объема: «Политика внутренней ИБ», «Политика Интернет», «Политика электронной почты», «Политика удаленного доступа», «Политика предоставления прав доступа к информационным ресурсам», «Инвентаризация информационных ресурсов» и «Соглашение о неразглашении с контрагентами». Практический вывод: в соответствии со статьей 14 закона о коммерческой тайне N *** Действительно, грамотно организовать защиту чувствительных данных на предприятии непросто. Для этого нужно провести классификацию данных, инвентаризацию ресурсов, выбор программного решения, сделать документы внутренней ИБ. Главную роль в этой непростой работе по минимизации рисков утечки данных играют политики и программные средства, а также режим коммерческой тайны при работе с информацией. Программные решения идут в ногу с рынком и, к сожалению, не обладают порой нужной функциональностью. В продуктах есть только то, что требуют заказчики, исходя из принципа «здесь и сейчас». Но уже сегодня появляются решения, способные в автоматическом режиме обеспечить режим конфиденциальности и сильно облегчиться жизнь не только специалистам по ИБ, но и Дмитрий Скомаровский |

Проблема обеспечения внутренней информационной безопасности (ИБ) стоит сегодня как никогда остро. Компании страдают от нецелевого использования сетевых ресурсов, утечки конфиденциальных данных и саботажа. Инсайдером может оказаться любой: от администратора сети и специалиста по безопасности до руководителя высшего звена. В свою очередь стандарты ИБ содержат массу рекомендаций по защите данных, но дают очень мало действительно ценных советов по противодействию внутренним угрозам. Именно о внутренней безопасности на практике, а не в теории, пойдет речь далее.

Проблема обеспечения внутренней информационной безопасности (ИБ) стоит сегодня как никогда остро. Компании страдают от нецелевого использования сетевых ресурсов, утечки конфиденциальных данных и саботажа. Инсайдером может оказаться любой: от администратора сети и специалиста по безопасности до руководителя высшего звена. В свою очередь стандарты ИБ содержат массу рекомендаций по защите данных, но дают очень мало действительно ценных советов по противодействию внутренним угрозам. Именно о внутренней безопасности на практике, а не в теории, пойдет речь далее.