Обзор подготовлен

От чего зависит безопасность распределенной ИТ-инфраструктуры?

Все чаще российский бизнес сталкивается с необходимостью создания распределенной ИТ-инфраструктуры, будь то удаленные офисные, торговые или производственные площадки. При этом сразу же появляются специфические аспекты обеспечения ИБ.

Бизнес многих российских компаний сегодня движется по траектории от центра к регионам: в провинции бурно растет рынок услуг, в первую очередь финансовых и розничной торговли. Предприятия прирастают производственными мощностями, а прочие компании центра – региональными филиалами и представительствами на местах. Всерьез же строить бизнес, не обеспечив при этом удаленные площадки связью друг с другом и обменом данными, очевидно, нельзя.

Мультиплатформенная ИТ-инфраструктура дает возможность расширять географию бизнеса и повышать связанность его отдельных частей, но в то же время несет в себе дополнительные риски с точки зрения обеспечения корпоративной информационной безопасности. Причем, по оценке "Лаборатории Касперского", мультиплатформенность может пониматься и в более широком смысле. Распределенной корпоративную ИТ-инфраструктуру делают также и использование веб-ориентированных приложений, мобильных и портативных устройств, а также облачных технологий.

Разница есть

Формально угрозы для компании с распределенной ИТ-инфраструктурой в большинстве своем те же, что и для любой другой крупной организации. "Однако к "общим" проблемам добавляются задачи, традиционно связанные с крупными распределенными системами: управляемость, возможность применения гибких и в то же время централизованных политик безопасности, мониторинг и отчетность о происходящем на местах", - перечисляют эксперты "Лаборатории Каперского".

Помимо этого, распределенные ИТ-инфраструктуры, как правило, очень неоднородны. В разных офисах и филиалах одного предприятия может применяться разнородное АО и ПО, а также виртуальные сервера, для которых обычные антивирусные решения, как правило, не годятся.

Еще одна особенность обеспечения безопасности распределенных сетей состоит в том, что задача развертывания защиты на крупном предприятии с десятками, а то и сотнями тысяч компьютеров, уже сама по себе нетривиальна. "На рынке не так много компаний, решения которых можно оперативно развернуть в распределенной мультиплатформенной инфраструктуре", – признают в "Лаборатории". Все эти аспекты нужно принимать во внимание, проектируя систему защиты крупного распределенного предприятия.

Контроль доступа

По словам Алексея Раевского, генерального директора SecurIT, наиболее значительные угрозы в области ИБ, которым подвергается распределенная ИТ-инфраструктура, можно разделить на три условные категории: угрозы доступности, внешние угрозы и внутренние угрозы.

Угрозы доступности играют важную роль, поскольку не все информационные ресурсы находятся в одном месте. Поэтому к каналам связи, которые обеспечивают их совместное функционирование, предъявляются повышенные требования. Например, если для работы филиала требуется база данных в головном офисе, то очевидно, что при выходе из строя канала связи и недоступности этой базы работа филиала будет блокирована.

Для нейтрализации таких угроз рекомендуется дублировать каналы связи и критичные для бизнеса вычислительные и информационные ресурсы. "Атаки типа "отказ в обслуживании" не так опасны в масштабах инфраструктуры предприятия, поскольку для их нейтрализации достаточно сменить IP-адреса интернет-шлюзов", - отметил Алексей Раевский.

Вячеслав Медведев, аналитик компании "Доктор Веб", рассказал, что описанная угроза особенно актуальна для компаний, использующих внешнюю сеть и облачные технологии. Причем априори администрирование внешней сети изнутри компании невозможно, а шифрование данных часто замедляет их передачу даже в случае оптики.

Поэтому Вячеслав Медведев советует тщательно подходить к выбору архитектуры сети с внешними элементами инфраструктуры. Он рекомендует использовать средства контроля целостности трафика, системы резервирования доступа в интернет, дублировать сервера компании, а также использовать протоколы обмена, исключающие потерю информации. Немаловажно также проработать юридические вопросы. Например, вопросы гарантий качества обслуживания провайдеров сети интернет и владельцев ЦОДов. В случае принадлежности частей сети разным владельцам – распределить зоны ответственности.

У "Яндекса" 12 филиалов в разных городах и странах. Татьяна Комарова, представитель "Яндекса", сделала акцент на следующем моменте: когда речь идет о распределенной сети из нескольких офисов, может встать вопрос разницы в уровне безопасности сетевой инфраструктуры. Часто в удаленных офисах нет возможности применять такой же контроль сетевой безопасности, что и в центральных. Это может быть нецелесообразно с точки зрения финансовых затрат или управления. Проблема может быть решена несколькими способами. Самый простой – ограничение доступа к корпоративным ресурсам для удаленного офиса. Более затратны внедрение дополнительных средств мониторинга и контроля событий ИБ, механизмов ее обеспечения для ресурсов, которыми пользуются удаленные сотрудники, считают в "Яндексе".

Внешние угрозы

Для распределенной ИТ-инфраструктуры они такие же, как и для нераспределенной. Это хакерские вторжения, "нашествия" вирусов и так далее. Средства борьбы с ними – межсетевые экраны, антивирусы, системы обнаружения и предотвращения атак. Однако есть и нюансы. Такие системы должны быть установлены на каждом сегменте инфраструктуры, имеющем выход в интернет. Кроме того, возникают угрозы и при использовании интернета в качестве среды для передачи внутренней информации. "В этом случае существует опасность доступа посторонних лиц к передаваемой по сети информации. Средства борьбы с угрозой – ПО или оборудование для организации виртуальных частных сетей (VPN)", – говорит Алексей Раевский.

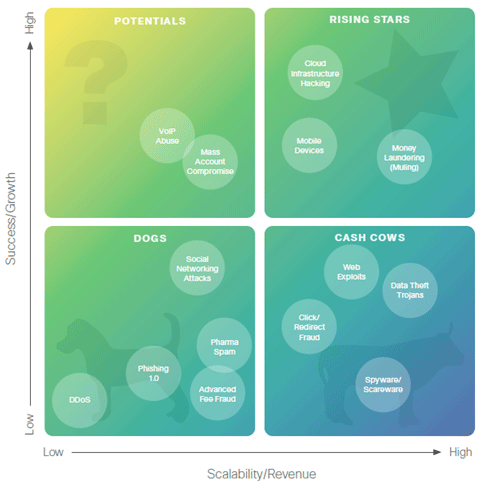

Что касается типов внешних угроз, то, по словам Андрея Степаненко, директора по развитию бизнеса компании "Информзащита", интересное представление об их активности дает анализ их распространенности с точки зрения экономической привлекательности для злоумышленников – The Cisco Cybercrime Return on Investment (CROI) Matrix 2011.

Сроки возврата инвестиций во внешние угрозы (Cisco Cybercrime Return on Investment Matrix 2011)

Источник: Cisco Systems, 2011

В категории "Восходящих звезд" Андрей Степаненко обращает внимание на атаки на мобильные устройства, с которых осуществляется доступ в корпоративную сеть. Помочь справиться с угрозами могут системы управления доступом с мобильных устройств и защитное ПО.

В категории "Собак" выделяются DDoS-атаки, но с поправкой, что они актуальны только для тех компаний, которым важна высокая доступность их онлайн-сервисов. DDoS-атаки условно делятся на две группы: направленные на загрузку и недоступность канала связи и на загрузку и отказ конкретного приложения.

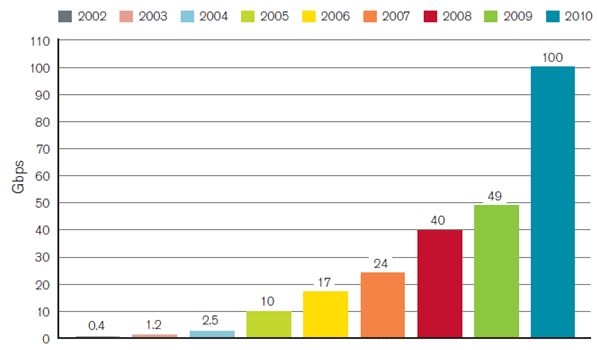

По данным "Лаборатории Касперского", чаще всего DDoS-атакам в России подвергаются онлайн-магазины, сайты аукционной торговли, доски объявлений с предложениями о продаже товаров, игровые ресурсы и банковские страницы. Средняя продолжительность атаки - 9,5 часов. Данные компании Arbor Networks говорят о ежегодном удвоении пиковой мощности DDoS-атак в последнее время. Хотя практика показывает, что для успешной DDoS-атаки на приложение столь высокие скорости не требуются.

Мощность DDoS-атак

Источник: Arbor Networks, 2011

По информации Cisco Systems, интерес злоумышленников к DDoS-атакам на протяжении нескольких лет не увеличивается из-за невысокого дохода от таких атак, но доступность этого хакерского сервиса обеспечивает постоянный рост числа жертв.

Для противодействия DDoS-атакам традиционно используются два подхода: развертывание системы предотвращения DDoS-атак на территории клиента и использование специализированных сервисов (в том числе облачных) по защите от DDoS, очищающих трафик до прихода в сеть. "Против DDoS-атак на приложение могут быть эффективны специализированные средства, например WebApplicationFirewall", – говорит Андрей Степаненко.

Наибольшее количество актуальных угроз находится в квадранте "Дойных коров", что гарантирует их широчайшее распространение и влияние практически на любые ИТ-системы. Распространение шпионского ПО и специализированных троянов, крадущих, например, финансовую информацию или ключи шифрования, является одной из самых больших проблем. Именно такие программы всегда возглавляют списки самых распространенных вредоносных решений. По данным антивирусной компании Panda Software, в 2011 году среди выявленных 26 млн новых вредоносных программ более 75% относилось именно к категории троянов.

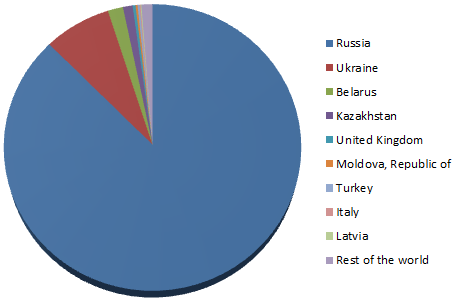

Александр Матросов, директор центра вирусных исследований и аналитики ESET, говорит, что наибольший ущерб сегодня приносят программы, направленные на хищение финансовых средств. Наиболее активным является банковский троян Carberp. Помимо этого, высоки риски заражения корпоративной сети сложными угрозами: руткитами (программы, которые скрывают следы присутствия злоумышленника или вредоносной программы в системе – CNews), буткитами (позволяют получить максимальные права в операционных системах – CNews). Они нацелены на долгосрочное пребывание в системе и могут нанести серьезный вред бизнесу. Не стоит забывать и о вредоносных программах, направленных на промышленный шпионаж и целенаправленные атаки, число которых растет с каждым годом. При этом основной причиной инцидентов по-прежнему остается человеческий фактор, напомнил эксперт. Способ борьбы со шпионским ПО и троянами традиционный – антивирус.

Распространение Carberp в мире

Источник: Eset, 2012

Помимо всего прочего, актуальной угрозой остается взлом веб-приложений. "Несмотря на то что The Open Web Application Security Project (OWASP) с 2004 года регулярно публикует перечень наиболее распространенных ошибок и уязвимостей веб-приложений и рекомендации по из устранению, количество успешных атак типа SQL Injection и Cross-Site Scripting не уменьшается", - рассказал Андрей Степаненко. С этой угрозой лучше всего справляются решения класса WebApplicationFirewall. Альтернативой им является только тотальное овладение навыками безопасного программирования, отметили в "Информзащите".

Внутренние угрозы

Здесь ситуация непростая - так считают аналитики по ИБ. Физически проконтролировать распределенные сети трудно, особенно поведение одиночных пользователей. "Как ни странно, в нашей компании нередко основную угрозу безопасности важных данных создают топ-менеджеры, казалось бы самые мотивированные обеспечить сохранность коммерческих тайн", – признался сотрудник ИТ-службы одной из крупных розничных торговых компаний. Часто руководство принимает требования к безопасности, вырабатываемые ИТ-службой, факультативно, а также меняет пользовательские устройства, включая смартфоны и ноутбуки, на свое усмотрение. "Каждый раз вмешиваться в процесс и требовать установки всего необходимо ПО защиты невозможно. А между тем, один такой случайно забытый в публичном месте ноутбук может дорогого стоить компании и свести на нет все усилия по созданию многоуровневой системы защиты", – рассказал он.

Не стоить забывать, что утечка корпоративных данных может быть не преднамеренной, а целенаправленной: борьба с инсайдерами составляет достаточно серьезную проблему. Конечно, противодействовать внутренним угрозам необходимо. Основная стратегия здесь – установка антивирусного и другого подобного ПО на все устройства, шифрование жестких дисков компьютеров, которые находятся за передами контролируемой территории.

Также важную роль играют средства контроля доступа к сети (NAC), защиты от утечек (DLP), контроля прав использования документов (RMS) и шифрования. "Однако, практическое внедрение этих средств, настройка их совместной работы и разработка адекватной политики безопасности требуют от службы ИБ серьезных усилий и высокого профессионализма", – заключает глава SecurIT. На горизонте сразу появляется вопрос экономической целесообразности.

Анастасия Волкова