Обзор подготовлен

Как защититься от DDoS атак?

День, когда «профессиональные дидосеры» почувствовали себя школярами, а службы информационной безопасности международных платежных систем готовы были провалиться под фальшпол своих ЦОДов, настал 28 ноября 2010 года. Типовые системы защиты оказались бессильны перед лицом «коллективного разума» сторонников Ассанжа.

Защиты много не бывает. Как-то быстро забывают об этом в «мирное» время некоторые провайдеры ИКТ-услуг. «Все враги давно повержены, а мошенники сидят в тюрьме», - думают они, и с горящими глазами предают свои услуги хостинга, SaaS и т.д. Давайте поговорим о настоящем биче современной распределенной ИТ-инфраструктуры – DDoS атаках.

Как бы глубоко под землей ни был размещен ЦОД, сколько бы рядов колючей проволоки ни натянули вокруг него, какие бы лояльные сотрудники ни работали в нём, он все равно уязвим для киберкриминала. Это следствие одного единственного обстоятельства – ЦОДы всегда подключены к внешним пользователям. Либо напрямую, либо посредством услуг операторов телекоммуникационных услуг.

А кто находится на другом конце кабеля? В этом материале не хотелось бы погружаться в проблематику анонимности в интернете, вопросы имитозащиты и т.д. Эти уязвимости глобальной ИТ-инфраструктуры давно и успешно используют в своих корыстных интересах представители компьютерного андеграунда. И им частенько помогают сообщники внутри компаний и госучреждений.

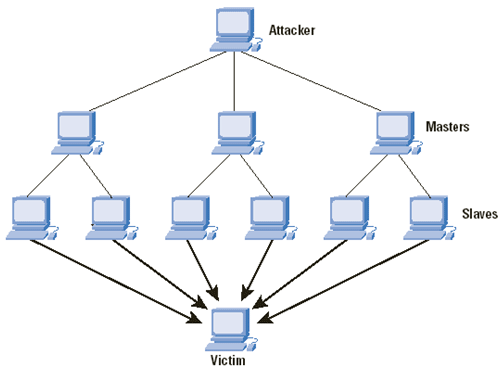

Схема DDoS атаки

Источник: Neowin.net

Наибольший интерес представляют события последних месяцев, которые серьезно подпортили репутацию уважаемых организаций. Именно они заставили аналитиков чуть ли ни в рождественские и новогодние каникулы переписывать политики безопасности и перекраивать типовые до того времени модели угроз, связанные с DDoS атаками.

DDoS-защитники WikiLeaks

День, когда «профессиональные дидосеры» почувствовали себя школярами, а службы информационной безопасности VISA готовы были провалиться под фальшпол своих ЦОДов, настал 28 ноября 2010г.

В этот день WikiLeaks, по данным его владельцев, подвергся распределенной сетевой атаке. По какой-то причине «облака» Amazon перестали предоставлять хостинг этому сайту. 4 декабря платежная система PayPal заморозила учетную запись WikiLeaks. Впоследствии были заблокированы переводы через системы VISA и MasterCard.

В ответ стихийное общественное движение «Анонимы» объявило компаниям, по их мнению, действующим во вред сайту Wikileaks, кибервойну, главным оружием которой стали DDoS атаки. С поражающей воображение скоростью движение неформальной молодежи - «хактивизм» - приобрело небывалый ранее размах «народного кибер-возмездия».

«Возмездие за Ассанжа» направилось против веб-сайтов швейцарского банка PostFinance, шведской прокуратуры Aklagarmyndigheten, MasterCard, Visa, Amazon и некоторых других служб и организаций, поддавшихся политическому давлению после публикации документов американской секретной дипломатической переписки и создавших препятствия деятельности WikiLeaks.

Особый интерес вызывает то, как «Анонимы» организовывали атаки, в которых мог принять участие любой желающий. Кардинальным новшеством стало то, что не использовались существующие бот-сети, а благодаря усилиям добровольцев распространялось специальное ПО - LOIC, создающее нечто похожее на кластер GRID. Уже одно это блокировало стандартные персональные средства защиты от зомбирования вроде антивирусов. Новшеством было и средство координации участников возмездия – социальные сети, блокировать постоянно возникающие учетные записи в которых не представляется возможным.

Рон Мейран (Ron Meyran), директор по продуктам информационной безопасности компании Radware, пишет в своем блоге: «Программа LOIC является открытым для широкой публики приложением для тестирования сетевой безопасности с помощью переполнения сервера пакетами TCP, UDP или запросами HTTP. Последние версии LOIC, адаптированные хакерами, используют чатовый протокол IRC для координации атак DDoS. Большинство серверов IRC не требуют регистрации пользователей, а только лишь введения «ника», что способствует анонимности. Через IRC добровольцы присоединялись к временному ботнету и позволяли удаленно управлять ботом на своем компьютере. Сообщается, что за 8-10 декабря программа LOIC была скачана более 30 тыс. раз. Кроме LOIC, применялись и другие средства нападения с высокой интенсивностью посылки пакетов. Т.е атаки, организованные Anonymous, как это характерно для современных хакерских действий, были многоуровневые и многосторонние».

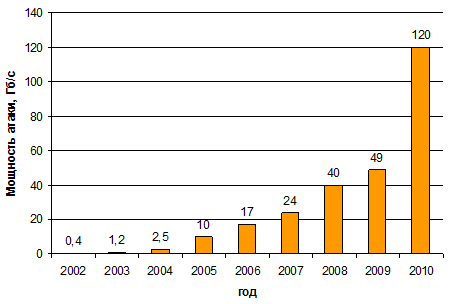

Статистика DDoS атак в мире

Источнил: Arbor Networks Inc.

Обычно, типовая атака хакера – набор типовых инструментов, разработка чего-то уникального зачастую просто экономически нерентабельна. В итоге, настроенные на типовые же методы защиты «облака» Amazon, сети телекомпровайдеров и ЦОДы частных компаний, оказались уязвимы перед лицом «коллективного разума» сторонников Ассанжа.

Не будем говорить об ущербе, нанесенному репутации стандарта PCI DSS для платежных систем. Покачнулись устои и иных нормативных актов в области информационной безопасности ИТ-инфраструктуры.

Существуют ли гарантии безопасности?

Какие же выводы сделали ЦОДостроители и создатели «облаков» из этого масштабного инцидента? Очевидно, что необходимо расширять спектр технологий защиты. В первую очередь за счет многоуровневого поведенческого анализа, который позволяет в реальном времени выявлять сложносоставной трафик атаки DDoS и его отфильтровывать.

Операторы связи и «облачные» сервис-провайдеры, действительно, не стали терять времени. В этой связи выделяется рыночное предложение национального оператора связи «Синтерра». Рецепт борьбы с атаками базируется на иерархической модели анализа и очистки трафика, построенной с использованием комбинации комплекса Arbor Peakflow SP и собственной разработки «Синтерры» в области защиты сетей операторского класса. При обнаружении DDoS-атаки или похожих аномалий программно-аппаратный комплекс производит его «очистку», удаляя атакующие пакеты, основываясь на априорной информации об атакуемом ресурсе, с использованием разветвлённой логики и сложных эвристических алгоритмов. Одновременно с этим динамически изменяется маршрутизация в сети таким образом, что организуется «чистый» канал до ресурсов клиента.

Есть и иные предложения. Но, возможно, пришло время активнее переносить экспериментальные разработки в области искусственного интеллекта в практическую плоскость? Любопытно было бы на деле испытать алгоритмы нечеткой логики, которые позволяют останавливать сложные атаки без ущерба для трафика легитимных клиентов. Хотя, как теперь узнать – кто такой легитимный пользователь? Сегодня он – прилежный офисный клерк, а завтра - сторонник Ассанджа или революционного Магриба?

Вадим Ференец