Обзор подготовлен

Безопасность в ЦОД возложили на сеть

Основной недостаток хостовых IPS, систем идентификации, антивирусов и т.д. при организации обеспечения ИБ ЦОДов - затрудненная масштабируемость. Есть проблемы с быстродействием и повышенной нагрузкой на оборудование. Не все просто и с файерволами.

Централизация ИТ-инфраструктуры и её виртуализация – несомненное благо. Но за всё надо платить. Одним из неприятных последствий применения ЦОДов становится уязвимость этой технологии с точки зрения информационной безопасности. Проблема в том, что концепция дата-центров и «облаков» привнесли новые возможности для атак на элементы ИТ-ифраструктуры, которые не были характерны ранее.

Не стоит забывать, что с "уплотнением" информации в ЦОДах, "уплотняется" и количество персонала, находящегося рядом с огромными массивами данных. Если раньше фактор суперадминистратора был просто на слуху, то теперь он - супер головная боль офицеров ИБ.

Вячеслав Петрухин, руководитель направления инфраструктурных ИБ-решений компании «Инфосистемы Джет», полагает, что «направление защиты виртуальных сред становится в последнее время одной из «горячих» тем, и на это есть веская причина: уровень защищенности виртуальной машины, как правило, значительно ниже уровня защищенности физической, которую она заменила.

От производителей платформ виртуализации вряд ли стоит ожидать выпуска средств защиты, которые бы наравне соперничали с лидирующими продуктами на рынке информационной безопасности. Поэтому наиболее вероятной тенденцией развития встроенных средств зашиты платформ виртуализации является появление новых и совершенствование существующих интерфейсов взаимодействия со сторонними средствами защиты (как, например, VMSafe API)».

Кто гарантирует безопасность

Как вариант ответа на эти угрозы безопасности всё более популярной становится централизация средств ИБ в динамичных и неоднородных средах ЦОД. В ряде случаев на первый план выходит защита на уровне сети. При этом варианте действий достаточно просто подключение устройств, осуществляющих мониторинг инфраструктуры дата-центра и контроль над соблюдением политик безопасности.

Каков недостаток хостовых IPS, систем идентификации, антивирусов и т.д.? Основная проблема - затрудненная масштабируемость. Существуют и некоторые другие нюансы. Например, трудно обеспечить интеллектуальное распознавание каналов обмена информацией между приложениями, имея на руках только данные о TCP/IP сессии. Как определить – что допустимо в рамках конкретных экземпляров приложений в той или иной виртуальной машине?

Кроме того, есть проблемы с быстродействием и повышенной нагрузкой на оборудование. Каждый новый экземпляр приложения требует внесения изменений в сетевые политики безопасности для добавления номера необходимого ТСР-порта или виртуального IP-адреса.

Усложненные механизмы задействуют контекстные данные, такие как стоящие перед НТТР-адресом или SQL-запросом и используемые для маршрутизации. Но в результате затруднительно определить, как используется та или иная сессия. А без этого невозможно обеспечить тот уровень безопасности, который должен поддерживаться в соответствии с нормативными требованиями и потребностями бизнес-процессов.

Возвращаясь к особенностям подхода обеспечения ИБ на уровне сети, в качестве плюса выделяется то обстоятельство, что уже сейчас стало реальностью физическое подключение к сети ИБ-решений всего в нескольких точках. Дальше происходит их логическое портирование в необходимые сегменты. Главным преимуществом является то, что упрощается введение единой политики безопасности для всей ИТ-инфраструктуры ЦОДа.

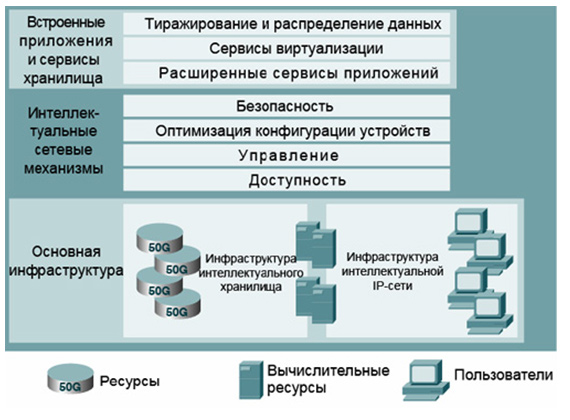

Интеграция средств безопасности в архитектуру ЦОД

Источник: Cisco, 2009

Практический положительный эффект – пользователи могут пользоваться вычислительными ресурсами вне зависимости от своего месторасположения. Как, зачастую, происходит идентификация и аутентификация пользователей сейчас? Допустим, по IP-адресу. Но как быть с мобильными сотрудниками, подрядчиками, клиентами и т.д.?

Проблему можно решить благодаря сетевым устройствам, допускающим связку идентификационной информации пользователя с типом его учетной записи. Но оборотной стороной такого подхода становится необходимость консолидации идентификационной информации на уровне сетевых устройств внутри дата-центра. При этом они должны гарантировать интеграцию с тем, что уже есть вне его.

Проблема решается стандартизацией, допускающий обмен между разрозненными сетями информацией об идентификации, привилегиях доступа и данными об общих характеристиках определенных пользователей. В качестве примера можно привести SAML (Security Assertion Markup Language), XACML (Extensible Access Control Markup Language) и IF-MAP (Interface for Metadata Access Point). Они облегчают сетевым устройствам проведение политик безопасности, основанных на идентификации.

Пару слов о файерволах. Учитывая значительные размеры пакетов, связанные с использованием гибридной архитектуры, и их огромное количество, обеспечить гарантированную надежность проще на базе специализированных сетевых ПАК.

Немного об управлении

Как всем этим управлять? Учитывая то, что из себя представляет инфраструктура типичной связки основного и ряда резервных ЦОДов, вывод напрашивается один - исключительно централизованно. В этом случае появляются эффективные инструменты для адаптивной детализированной настройки политик ИБ, при которой возможно осуществление контроля над работой и пользователей, и приложений.

Немаловажным достоинством является и то, что централизованная система управления может автоматически найти наиболее современные средства защиты, которые системные администраторы смогут установить на различные объекты по своему усмотрению в том режиме, который сочтут необходимым.

Делая выводы, необходимо напомнить о том, что централизованные средства управления, в том числе системы управления событиями и информацией о безопасности (Security Information and Event Management - SIEM), отлично сопрягаются с сетевыми устройствами. В этом случае достигается эффект сбора данных в режиме реального времени!

Защита приложений в консолидированной инфраструктуре

Источник: Cisco, 2009

Помимо всего того, что получают офицеры безопасности, централизованная SIEM-система предоставляет ценнейшую информацию, необходимую для оптимизации ресурсов и инфраструктуры центров обработки данных. Это уже напрямую может заинтересовать финансовые подразделения компаний.

Таким образом, развитие технологий и их «промышленная зрелость» уже способны вмешаться в спор физиков и лириков от информационной безопасности на уровне таких дорогостоящих и бизнес-критичных объектов, как ЦОДы. Учитывая это, очень интересно понаблюдать над битвой титанов, ведь и у обоих рассмотренных подходов к обеспечению ИБ в дата-центрах пока еще много сторонников.

Перспективы безопасности виртуальных сред

Вячеслав Петрухин подводит итог: «Наиболее эффективными средствами защиты виртуальных сред ЦОДов на данный момент являются предложения вендоров, для которых развитие решений по безопасности виртуальных сред является основным бизнесом».

При этом вендоры, предлагающие «традиционные» средства обеспечения безопасности, все чаще выходят на рынок защиты виртуальных сред. Как правило, предлагаемые ими продукты предназначены для решения тех же задач, что и решения для физических сред, но при этом они имеют значительное преимущество – централизация управления. Они интегрируются с теми же средствами управления, что и решения по защите физических сред. Например, настройка межсетевого экрана, как в физическом, так и в виртуальном сегментах сети, может быть выполнена из одного интерфейса.

«Возникает необходимость использования механизмов изоляции - сегментация на виртуальные зоны безопасности, аудит и контроль действий администраторов виртуальной инфраструктуры. Упомянутые механизмы, реализованные в специальных системах управления безопасностью виртуальных сред, позволяют обеспечить контроль соответствия корпоративным политикам, нормативным требованиям, различным стандартам и минимизировать немаловажную часть специфических угроз, возникающих в таких инфраструктурах», - считают эксперты компании «Инфосистемы Джет» .

Но нельзя забывать и о внешней защите ЦОДов от вредоносного кода. С появлением «облачных» антивирусных решений, как оказалось, часть проблем можно уже сегодня решить еще «на подступах». Об этих решениях рассказывает Алексей Демин, управляющий продажами в корпоративном сегменте G Data Software в России и СНГ.

По его словам, «существуют продукты, не имеющие традиционных для антивирусов движков и локальных наборов вирусных сигнатур. Фактически речь идет об интерфейсе для взаимодействия пользователя с «облаком». Суть защиты в том, что при попытке открыть соединение, устанавливается связь между плагином и «облачными» серверами вендора, на которых размещены данные о ранее обнаруженных подозрительных ссылках. Такой же принцип лежит и в основе модуля, способного получить доступ к базе контрольных сумм файлов».

Так файлы, попадающие через клиентские виртуальные машины в ЦОД, отсекаются по признаку совпадения с образцом, уже находящимся в «антивирусном облаке». Разумеется, никто при этом не отменял необходимость защиты собственно клиентских сетей, взаимодействующих с ЦОД.

Итак, стремление бизнеса к оптимизации расходов и повышенный интерес к виртуализации в будущем, вероятно, приведут к тому, что каждый вендор рынка информационной безопасности будет развивать решения, как для виртуальных, так и для физических сред. Взаимодействие между виртуальными машинами не может быть проконтролировано стандартными средствами защиты, для этого нужны новые подходы.

Вадим Ференец