Обзор подготовлен

При поддержке

Пример решения: Сервер SafeSign — универсальный инструмент аутентификации для ведения безопасного электронного бизнеса

Необходимость строгой аутентификации

Выполнение строгой аутентификации пользователей и участников транзакций — это первый и важнейший шаг в построении безопасного электронного бизнеса. Кроме того, распространение фишинговых атак сделало использование простой парольной аутентификации просто опасной.

Потребности в аутентификации различных групп клиентов сильно разнятся. В зависимости от них должны быть выбраны соответствующие инструменты аутентификации. Это приводит к появлению различных аутентификационных серверов. При этом у каждого из них - свои требования к безопасности, свои варианты обработки и процедур обслуживания, что вызывает сложности в эксплуатации.

Аутентификационный сервер SafeSign (SSAS) — это универсальная аутентификационная платформа, позволяющая централизованно идентифицировать пользователей и транзакционные данные независимо от типа аутентификационного устройства и в интересах множества приложений.

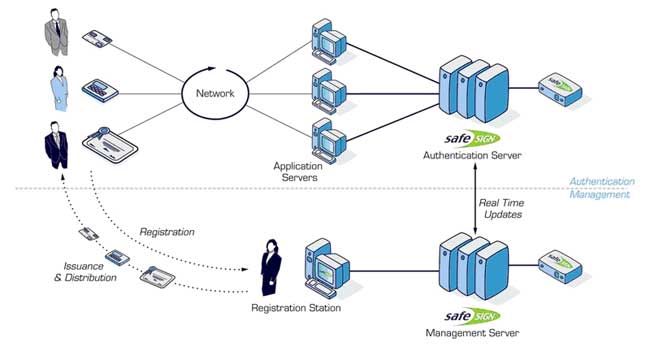

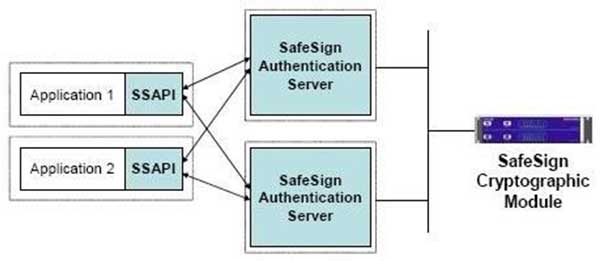

Архитектура SafeSign

Семейство продуктов SafeSign предоставляет исчерпывающее решение безопасности, позволяющее применять различные механизмы аутентификации в пределах одной платформы. Компоненты SafeSign интегрируются друг с другом, а также могут взаимодействовать с продуктами сторонних производителей. Компоненты SafeSign:

- SafeSign Authentication Server — аутентификационный компонент SafeSign-архитектуры, выполняющий аутентификацию пользователей, проверку и подпись бизнес-транзакций и предоставление защищенной аудит-записи;

- SafeSign Management Server (SSMS) - компонент управления пользователями, их цифровыми удостоверениями, выпущенными токенами и устройствами на протяжении всего их жизненного цикла;

- SafeSign Crypto Module (SSCM) - аппаратный модуль безопасности, выполняющий все криптографические операции для SSMS и SSAS, гарантируя их защищенность внутри взломоустойчивого корпуса устройства.

Сервер аутентификации SafeSign

Сервер аутентификации SafeSign является центральной частью архитектуры SafeSign. Он состоит из компонентов безопасности, обеспечивающих возможность многоканальной аутентификации, что позволяет пользователям применять соответствующие технологии для определения идентичности на основе анализа собственных рисков (смарт-карты, токены, программные PKI решения и т.д.).

Сервер SafeSign поддерживает три наиболее важные службы:

- собственно реализацию разнообразных механизмов строгой многофакторной аутентификации;

- контроль целостности транзакций / информации;

- ведение аудит-журналов для юридического подтверждения операций.

Прикладные программные интерфейсы

Для взаимодействия с прикладными системами сервер SafeSign использует ряд стандартных интерфейсов взаимодействия (application programming interface — API), позволяющих легко встраивать вызовы сервера. SafeSign API легко интегрируется, предоставляя доступ к многочисленным сервисам, доступным серверу.

Основными интерфейсами взаимодействия являются Java RMI и WebServices/SOAP.

Реализованы разные представления API для поддержания различных прикладных средств, включая J2EE, Microsoft .NET и Web-сервисы.

Также компонент API управляет процессом балансировки нагрузки и поддерживает механизм автоматического восстановления после перезагрузки сервера.

Множество каналов аутентификации

Сервер аутентификации SafeSign - это модульная платформа, включающая три основных элемента:

- Канал аутентификации

Канал SSAS — это логическая группа параметров, необходимая для создания и верификации цифровых подписей в инфраструктуре публичных ключей (PKI) или в окружении механизмов симметричного шифрования, таких как OTP, MAC и т.д.

Каждый сервис аутентификации, предоставляемый сервером SafeSign, обрабатывается в отдельном канале со своими собственными ключами и сертификатами.

- Селектор канала

Селектор канала анализирует входящие сервисные вызовы от клиентских приложений. Это достигается путем использования встроенных в клиентское приложение средств API . Основная задача селектора состоит в определении верного канала аутентификации для обработки входящих запросов. Например, канал может быть выбран, исходя из информации эмитента о цифровом сертификате, и использован для подписания транзакции.

Селекторы канала легко добавлять и настраивать. Кроме того в сервере аутентификации SafeSign уже предопределены шесть реализаций селекторов канала, охватывающих широкий диапазон ситуаций по выбору канала.

- Общие сервисы

Общие сервисы аутентификации выполняют корневые функции SafeSign, предоставляя такие возможности, как ведение аудиторских записей, доступ к базе данных и выполнение криптографических операций для всех каналов аутентификации.

Сервисы легко добавлять и настраивать. Для безопасной интеграции клиентских приложений в сервере аутентификации SafeSign уже предопределены девять реализаций сервисов.

Сервисы могут быть настроены только на соответствующий тип канала аутентификации, как указано в таблице:

| Сервис | Тип канала |

| Verify Signature | Асимметричный |

| Signature | Асимметричный |

| Random Number | Оба |

| PSM MAC & Challenge/Response | Симметричный |

| Generic MAC | Симметричный |

| SAML Authentication Assertion Generation | Асимметричный |

| WebPIN Verification | Симметричный |

| OATH | Симметричный |

Отказоустойчивая кластеризация и балансировка нагрузки

Клиентское приложение может быть настроено на работу более чем с одним сервером, что обеспечивает отказоустойчивую кластеризацию и балансировку нагрузки. В такой конфигурации приложение обращается к произвольному из настроенных серверов и, в случае его недоступности, перенаправляет запросы на другой. Если следующий сервер также недоступен, то запрос отправляется дальше, и так, пока не будет найден свободный сервер аутентификации, или пока список серверов не исчерпается. В таком случае клиент выдаст вызывающему приложению сообщение об ошибке.

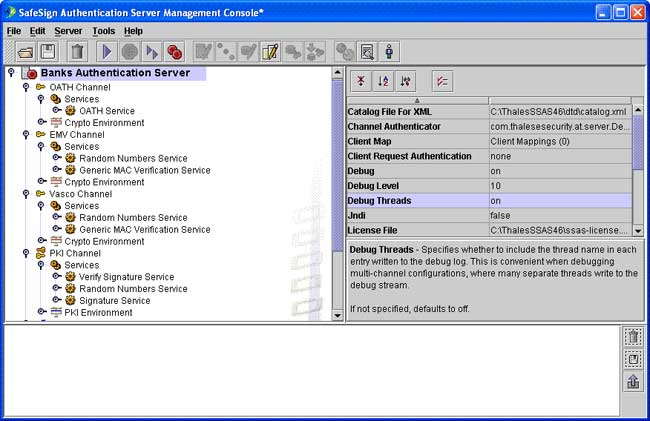

Management Console

Консоль управления — это платформенно-независимая графическая консоль, которая обеспечивает быструю и легкую настройку параметров функционирования сервера SafeSign.

Статус сервера отображается на консоли в режиме реального времени и множество серверов (в кластерной конфигурации) могут быть настроены с помощью единой консоли. Инструменты консоли поддерживают управление жизненным циклом ключей и выполнение общих системных тестов.

Консоль управления SafeSign позволяет:

- настраивать файлы конфигурации сервера;

- генерировать ключи и сертификаты, необходимые для токенов сервера аутентификации SafeSign;

- обрабатывать запросы на сертификацию и генерировать токены сервера аутентификации SafeSign;

- запускать и останавливать сервер;

- выполнять основные диагностические тесты на рабочей конфигурации.

SafeSign может одновременно использовать различные PKI-каналы и каналы разнообразных токенов. Детали конфигурации для каждой доверенной инфраструктуры вводятся в консоль управления через простой графический интерфейс. Таким образом, создается канал аутентификации для каждого доверенного домена. На сервере могут совместно обрабатываться любое число каналов, обеспечивая одновременную аутентификацию для множества доменов.

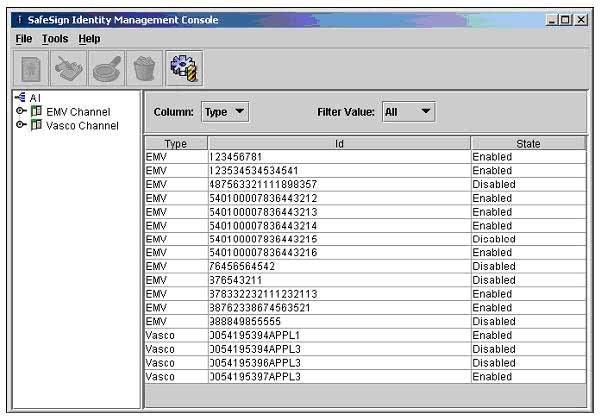

Identity Management Console

SSAS Identity Management Console (IMC) позволяет управлять данными токенов. Это осуществляется через пользовательский графический интерфейс, либо удаленно, используя SOAP. Предоставляемые функции управления включают возможности импорта, обновления и удаления информации токенов.

Поддержка RADIUS

RADIUS — это широко распространенный AAA-протокол сетевого взаимодействия. Он обычно используется для встроенных сетевых устройств, таких как маршрутизаторы, модемы и коммуникаторы, в таких приложениях, как удаленный сетевой доступ через VPN или протокол VoIP.

Так как все больше бизнес-процессов и сервисов проводятся в режиме «онлайн», важно, чтобы к информации организации предоставлялся безопасный удаленный доступ. Многие организации до сих пор полагаются на использование простой парольной защиты для доступа к ресурсам предприятия. Данная модель является уязвимой перед угрозами несанкционированного доступа. Использование SafeSign в качестве RADIUS-сервера позволяет производить более строгую аутентификацию пользователей, увеличивая безопасность всей сети.

Для проверки RADIUS-запросов и прокси-ответов сервер RADIUS использует стандартную функциональность SSAS-аутентификации.

SafeSign RADIUS Proxi-сервер

SSAS также может выступать в качестве прокси-клиента для других RADIUS-серверов или серверов сторонних производителей. Данная функциональность позволяет использовать существующий коммерческий RADIUS-сервер при переходе на такие схемы строгой аутентификации, как PKI, EMV, PSM и т.д. В период миграции SSAS RADIUS Proxi -сервер может перенаправлять входящие запросы на используемый сервер RADIUS.

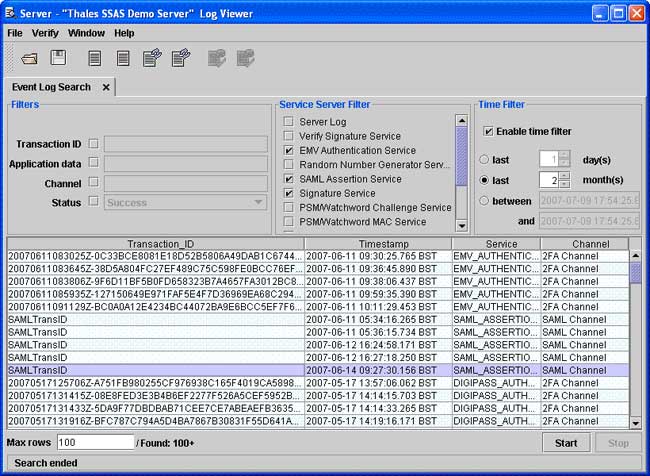

Защищенные аудит-записи

SSAS ведет полный аудит-лог, содержащий регистрацию всех аутентификаций, верификаций подписей и проверки Кода Аутентификации Сообщений (MAC). Это позволяет вам точно знать, кто работал с вашим приложением, и иметь доказательства для разрешения любого спора по транзакциям.

SSAS обладает способностью прослеживать историю транзакции, с тем, чтобы:

- убедиться в завершенности транзакции;

- знать, кто провел транзакцию;

- убедиться в том, что данные по транзакции не были изменены.

В обычных системах лог-файлы не защищаются, если непосредственно не сохраняются на носители с однократной записью. Поэтому существует возможность, не обнаруживая себя, модифицировать записи.

Для предотвращения таких ситуаций SafeSign поддерживает взломоустойчивую реализацию базы данных лог-файлов. Для обеспечения повышенной безопасности все записи аудит-лога дополняются порядковым номером и Кодом Аутентификации Сообщений.

Интерфейсы взаимодействия

Сервер SafeSign предоставляет два основных клиентских интерфейса — это Java RMI и WebServices/SOAP. Интерфейс Java RMI использует код SafeSign-клиента (Java-библиотеки) для взаимодействия с сервером.

Поддержка протокола SOAP

SafeSign полностью поддерживает SOAP (Simple Object Access Protocol) в качестве способа связи программы, выполняющейся в одной операционной системе (например, такой как Windows 2000), с программой в той же или другой операционной системе (например, такой как Linux).

Сервер SafeSign и интерфейс SOAP обеспечивают следующие преимущества:

- SafeSign предоставляет способность подписывать исходящие сообщения и проверять входящие SOAP-сообщения, используя стандарт безопасности Web-сервисов;

- SOAP повышает безопасность интерфейса взаимодействия между сервером аутентификации SafeSign и API-клиентом, используя стандартные индустриальные протоколы;

- SafeSign обеспечивает защиту сообщений и целостность данных, следовательно, сообщения не могут быть изменены во время передачи.

Технология единого входа (Single Sign-On)

SSAS предоставляет встроенные сервисы аутентификации с программным обеспечением IBM Tivoli Access Manager (TAM) для управления безопасностью доступа к информации и приложениям.

TAM обеспечивает большую безопасность и реализацию технологии единого входа (SSO) к приложениям, также обеспечивая строгую аутентификацию онлайн-транзакций.

Удаленное управление и мониторинг

Технология Java Management Extensions (JMX) предоставляет инструменты для построения распределенных, Web-базируемых модульных и динамических решений для управления и мониторинга устройств, приложений и обслуживаемых сетей. Технология подходит для адаптации унаследованных систем, а также применения новых решений управления и мониторинга.

Использование JMX с SafeSign позволяет:

- проследить выполнение всех событий и ошибок;

- выполнять удаленное администрирование из сервера аутентификации SafeSign;

- улучшить мониторинг и контроль над SafeSign-сервером аутентификации.

WebPIN / Шифрованный пароль

Сервер аутентификации SafeSign поддерживает аутентификацию PIN-кодов и паролей, сгенерированных WebPIN-аплетами. А также:

- SSAS обеспечивает функции аутентификации управления для криптографических паролей;

- SSAS предоставляет альтернативные опции для заказчиков, требующих дополнительную безопасность парольной аутентификации (username/password) или безопасность транзакций по протоколу SSL;

- SSAS предоставляет организациям идеальное решение для строгой аутентификации пользователей и транзакций.

Симметричные механизмы аутентификации

Сервер аутентификации SafeSign обеспечивает универсальную аутентификацию с использованием симметричных ключей шифрования. Симметричные механизмы предоставляют аутентификационные сервисы, используя криптографические токены, такие как SafeSign Personal Security или другие устройства, включая EMV, Vasco, OATH, а также мобильные устройства. Это позволяет разрабатывать и внедрять новые токены без необходимости модифицирования базового программного обеспечения.

Поддержка токенов OATH

OATH - это общеотраслевое сообщество, разрабатывающее архитектуру открытых стандартов для применения механизмов строгой аутентификации. Большое число производителей реализовали ряд новых токенов, выполненных в стандарте OATH. SafeSign предоставляет поддержку всех OATH-токенов любых производителей.

Полную информацию по OATH можно узнать на www.openauthentication.org

Поддержка токенов Vasco

Сервер аутентификации SafeSign поддерживает всю гамму токенов в продуктовой линейке Vasco DigiPass . Она включает токены в режиме генерации одноразовых паролей (OneTime-Password — OTP), в режим «запрос-ответ» (Challenge & Response), а также в режиме подписания транзакций (Signature Services).

Поддержка EMV / CAP

SafeSign предоставляет все механизмы EMV/CAP-аутентификации, включая самые последние спецификации MasterCard и Visa. Внедрение EMV позволяет поддерживать пакетные транзакции, обнаруживая дублирующиеся транзакции. Включена поддержка механизмов подписания транзакций (TDS). Стандартная спецификация MasterCard постоянно обновляется в SafeSign. В настоящее время успешно завершено тестирование функциональности EMV CAP 2007.

Аутентификация EMV обеспечивает отличную защиту против фишинговых атак, является легкой в использовании, а также снижает затраты на изменение пароля.

Поддержка мобильных устройств

SafeSign поддерживает механизмы аутентификации с применением мобильных устройств (телефонов, коммуникаторов), в том числе требующих интеграции с решениями сторонних производителей. Например, механизмы SMS-аутентификации, механизмы аутентификационных Java-приложений Vasco для мобильных телефонов и PDA, гибридные механизмы MCode, MSign компании Salt Group для мобильных телефонов и т.п.

SafeSign предоставляет единую централизованную платформу со способностью аутентифицировать пользователей с различными требованиями по безопасности и аутентификации с применением широкого спектра устройств.

Ассиметричные механизмы аутентификации и поддержка PKI

SSAS позволяет безопасно заниматься электронным бизнесом. С помощью SSAS вы можете определить, кому вы и ваши клиенты склонны доверять. Это достигается путем автоматического признания цифровых сертификатов, выданных вашими деловыми партнерами или заказчиками.

SafeSign предлагает уникальный уровень поддержки для множества одновременно используемых PKIs и для доверенных моделей, не относящихся к PKI-инфраструктуре. Это возможно благодаря способности сервера к многоканальной аутентификации. Детали конфигурации для каждой доверенной инфраструктуры (например, Identrust, внутренний банковский PKI, e-Govt PKI и токены симметричных ключей) вводятся в консоль управления через простой графический интерфейс, тем самым создавая канал аутентификации для каждого доверенного домена. На сервере одновременно в полностью многопоточном режиме может обрабатываться любое количество каналов, обеспечивая высокопроизводительной аутентификацией множество PKIs и других доверенных моделей.

Поскольку SSAS создан с использованием открытых индустриальных стандартов, он может легко взаимодействовать с любыми другими стандартизированными приложениями, такими как Web-обозреватели, e-mail и VPN-клиенты, обеспечивая максимальную окупаемость ваших инвестиций.

Серверу SSAS требуется Удостоверяющий Центр (Certification Authority, CA) для проверки достоверности Открытого Ключа (Public Key) и его связи с владельцем Секретного Ключа (Private Key). Сертификаты, выпущенные CA, могут содержать ссылку либо на Certificate Revocation List (CRL), либо на Online Certificate Status Protocol (OCSP). Это используется для того, чтобы определить, не был ли сертификат аннулирован ранее дня истечения его официальных полномочий. В режиме «онлайн» SafeSign выполняет ряд проверок на достоверность сертификата и на предмет аннулирования.

Интерфейсы с внешними системами

Сервер аутентификации SafeSign взаимодействует со многими системами интернет/бэк-офиса, используя гибкие интерфейсы, такие как SOAP, XML и J2EE.

Технология Windows .NET предоставляет быстро и легко управляемую среду разработки для Web-приложений, преодолевая многие исторические сложности, связанные с развертыванием и управлением приложений на платформе Windows. SafeSign Windows .NET API основан на стандарте SOAP для интерфейсов Web-сервисов и обеспечивает очень быстрый и простой интерфейс разработки для Web-приложений и приложений толстого клиента.

Web-стандарт на основе XML для серверных интерфейсов поддерживается всеми основными поставщиками программного обеспечения и большинством инструментов разработки. С момента его появления в версии 4.4 он стал предпочтительным API для комбинированных и распределенных систем. Он обладает такими значимыми преимуществами, как быстрая интеграция и простое управление для всех сред разработки.

Многие клиентские и бизнес-приложения Интернет-банкинга построены на Enterprise Java-платформе (J2EE), такой как BEA WebLogic Server или IBM WebSphere. SafeSign Java API обеспечивает совместимый с J2EE интерфейс Enterprise Java Bean (EJB), а также интерфейсы RMI, JDBC и JSP. Около 70% текущих реализаций SafeSign используют J2EE API.

Сервер аутентификации SafeSign использует стандартные драйверы JDBC для взаимодействия с базами данных. Это означает, что прикладная система сервера не зависит от поставщиков базы данных.

SafeSign-сервер аутентификации также использует стандартный интерфейс PKCS#11 для связи с криптографическим модулем SafeSign. Следовательно, с SafeSign возможно использовать другие PKCS#11-устройства. Однако специфичные функции Thales существуют только в криптографическом модуле SafeSign.

Поддержка изменений в решении

SSAS разработан в качестве гибкого решения, которое удовлетворяет любые специфические потребности заказчика. Например, SafeSign имеет подключаемые интерфейсы для добавления дополнительных клиентских сервисов (например, сервис Generic MAC) к существующей инсталляции. Добавленные сервисы полностью используют потенциал SafeSign.

Интеграция продукта

Выполняя узкие задачи обеспечения аутентификации, сервер SafeSign рассчитан на легкую интеграцию в решения полного цикла обслуживания клиентов. Созданный на основе технологии J2EE SafeSign способен работать с большим количеством операционных систем, включая:

- Windows 2000/XP;

- Windows 2003, и по мере внедрения Vista;

- Linux (Red Hat, SUSE, Debian);

- Sun Solaris 7 и старше;

- IBM AIX 4.3.3, 5.1 или старше;

- HP UX 11 64-bit для архитектуры PA-RISC.

SafeSign поддерживает следующие открытые стандарты:

- LDAP;

- OASIS;

- OATH;

- PKCS#1, PKCS#7, PKCS#10, PKCS#11;

- X.509;

- 3-DES;

- RSA;

- SHA-1.

SafeSign может дополняться сервером управления SafeSign, а также взаимодействовать с системой выпуска смарт-карт Thales P3.

Криптографический модуль SafeSign

Большинство известных на сегодня механизмов аутентификации основаны на использовании криптографии. Чем жестче требования к качеству аутентификации, тем «сильнее» должны быть применяемые криптографические механизмы и строже регламенты их обслуживания. Сервер SafeSign реализует эти требования в максимальной степени:

- все криптографические преобразования и операции выполняются внутри аппаратного криптографического модуля HSM - SafeSign Crypto Module, сертифицированного в соответствии с жесткими требованиями стандарта FIPS 140-2 Level 3;

- все критически важные внутренние операции SafeSign и взаимодействие с внешними приложениями защищены криптографическими механизмами;

- выполняемые операции журналируются для целей аудита, а целостность каждой записи журнала также контролируется криптографическими средствами.

В совокупности все применяемые меры позволяют строить системы и регламенты, исключающие мошенничество, в том числе и со стороны сотрудников, обслуживающих систему.

Криптографический модуль SafeSign — это аппаратная платформа, разработанная специально для сервера аутентификации SafeSign. Модуль выполняет все криптографические операции SSAS и обеспечивает полную защищенность данных при их обработке.

SafeSign состоит из двух дублирующих друг друга устройств, что обеспечивает надежную отказоустойчивость системы, а также балансировку нагрузки для максимального использования потенциала криптографических сервисов.

Функционирование модулей может быть разделено между несколькими серверами, предоставляя максимальную гибкость в построении разнообразных систем аутентификации.

Сервер управления SafeSign

Сервер управления SafeSign это компонент управления пользователями, токенами, магнитными и смарт-картами в архитектуре SafeSign. Сервер является оконным web-приложением, контролирующим регистрацию пользователей, выпуск карт, администрирование жизненного цикла смарт-карт и токенов (включая SafeSign PSM), цифровых удостоверений, паролей/динамических паролей, PKI-сертификатов, биометрических данных и аплетов. Сервер поддерживает множество механизмов выпуска токенов (индивидуальный, пакетный, эмиссионные бюро) и пост-эмиссионного обслуживания (аннулирование пользовательских данных, обновление карт, возможность смены PIN/пароля).

SSMS обеспечивает:

- полный цикл управления токенами/устройствами;

- поддержку множества CA, серверов и устройств аутентификации;

- интерфейсы для крупномасштабного безопасного выпуска смарт-карт;

- настраиваемые функции для поддержки различных архитектур управления ключами и процессов персонализации;

- проверку и согласование деталей транзакций;

- архивирование и восстановление ключей (для PKI);

- поддержку MIFARE и Global Platform.

Сервер управления SafeSign является единой широкомасштабируемой платформой и, в сочетании с аппаратным криптографическим модулем SafeSign, делает процесс управления максимально безопасным.

Использование сервера SafeSign в целях аутентификации и защиты онлайн транзакций значительно упрощает процесс развертывания безопасного электронного бизнеса, предоставляя единую платформу для любых каналов аутентификации и пользовательских ID. Сервер является завершенным, независимым и гибким решением, обеспечивающим настраиваемую и масштабируемую архитектуру, а также дружественный внешний интерфейс, как для конечных пользователей, так и для разработчиков систем.